Esta es tu introducción a la inteligencia sobre amenazas cibernéticas. En esta sección, repasaremos algunos conceptos que es fundamental que comprendas antes de continuar.

Los temas de esta sección incluyen lo siguiente:

- Descargo de responsabilidad

- ¿Qué es la inteligencia sobre amenazas cibernéticas o CTI?

- ¿Qué es la inteligencia de fuentes abiertas (OSINT)?

- ¿Por qué es importante la CTI para la seguridad nacional?

- Ejemplos de sitios web clandestinos dedicados a la ciberdelincuencia

Descargo de responsabilidad

Este curso está diseñado únicamente con fines educativos. Su objetivo es ayudar a estudiantes, investigadores, profesionales de la seguridad y analistas de inteligencia sobre amenazas a comprender los ecosistemas de la ciberdelincuencia y las técnicas de defensa. El curso incluye demostraciones de herramientas, tecnologías y metodologías utilizadas para estudiar las amenazas cibernéticas, incluidos sitios web públicos y clandestinos, modelos de inteligencia artificial y marcos de web scraping.

Al participar en este curso:

- Usted acepta no utilizar ninguna información, herramienta o técnica proporcionada con fines ilegales.

- Debe cumplir todas las leyes locales, nacionales e internacionales aplicables al realizar cualquier forma de recopilación de inteligencia, análisis o actividad relacionada.

- Los creadores y proveedores del curso no respaldan ni fomentan el acceso, la interacción o la participación en ningún mercado, servicio o actividad ilegal.

- Cualquier referencia a sitios, actores o actividades delictivos tiene fines exclusivamente educativos y de concienciación.

- Participar o intentar acceder a infraestructuras delictivas sin la debida autoridad legal podría exponerle a responsabilidades penales.

Es su responsabilidad asegurarse de que el uso que haga de los conocimientos y habilidades adquiridos en este curso cumpla con todas las normas legales y éticas de su jurisdicción. El proveedor del curso, los instructores y los afiliados no se hacen responsables del uso indebido o la aplicación ilegal de los materiales presentados.

En caso de duda, consulte con un asesor legal o con el equipo de cumplimiento de su organización antes de aplicar cualquier técnica cubierta en este curso fuera de un entorno de laboratorio controlado.

¿Qué es la inteligencia sobre amenazas cibernéticas (CTI)?

La inteligencia sobre amenazas cibernéticas (CTI) es el proceso de recopilación y análisis de información sobre amenazas cibernéticas para que una organización pueda defenderse. Se trata de convertir datos sin procesar en conocimientos útiles que le ayuden a:

- Comprender quién podría atacarle

- Saber qué métodos podrían utilizar

- Tomar medidas para prevenir, detectar o responder a estas amenazas.

La CTI no se limita a buscar amenazas. Se trata de recopilar la información adecuada, comprenderla y utilizarla para tomar mejores decisiones en materia de seguridad.

El objetivo de este curso es identificar a los intermediarios de acceso inicial que ofrecen vender acceso a empresas canadienses en sitios web dedicados a la ciberdelincuencia.

Identificación de intermediarios de acceso inicial (IAB)

Supongamos que un equipo de CTI está tratando de proteger a una empresa de ataques de ransomware. Una forma en que las bandas de ransomware irrumpen en las empresas es comprando acceso a brokers de acceso inicial (IAB). Este acceso podría incluir el acceso remoto a la red de su empresa a través de RDP o un shell web. Dependiendo del tipo de acceso y de los privilegios que hayan adquirido los atacantes, estos podrían aumentar o disminuir el valor del acceso al IAB.

Un IAB es un delincuente que consigue entrar en la red de una empresa utilizando contraseñas robadas, malware, phishing o aprovechando vulnerabilidades de seguridad. En lugar de lanzar un ataque por sí mismo, el IAB vende ese acceso a otros delincuentes. Los IAB pueden ser a veces amenazas internas o empleados malintencionados.

Aquí es donde entra en juego la CTI. Un equipo de CTI puede:

- Supervisar foros y grupos de chat de la dark web donde los IAB anuncian la venta de accesos.

- Encontrar una publicación que diga algo como: «Vendo acceso de administrador de dominio a una empresa de fabricación en Alemania. 8000 $.».

- Recopilar detalles como el tipo de acceso que se vende, la fecha de la publicación y si la descripción coincide con su empresa o con la de uno de sus clientes.

- Analizar esta información e informar a las personas adecuadas para que se puedan tomar medidas.

De esta manera, la CTI ayuda a detectar que un IAB ha comprometido una empresa antes de que un grupo de ransomware compre ese acceso y lance un ataque dañino.

¿Qué es OSINT?

Open Source Intelligence (OSINT) es información recopilada de fuentes públicas a las que cualquiera puede acceder. La OSINT puede proceder de:

- Sitios web

- Artículos de noticias

- Redes sociales

- Foros de hackers

- Sitios de pegado donde se comparten violaciones de datos

- Registros públicos

Los equipos de CTI utilizan la OSINT para encontrar indicios de amenazas. Por ejemplo, pueden buscar en foros de hackers (públicos o semipúblicos) para encontrar IAB que vendan acceso. La OSINT es principalmente una recopilación de información pasiva.

¿Qué es la recopilación pasiva de información?

La recopilación pasiva de información consiste en recopilar datos sin interactuar con los sistemas del objetivo. El objetivo no sabe que está siendo investigado.

Ejemplos:

- Leer publicaciones en foros de hackers

- Buscar credenciales filtradas en volcados de datos públicos

- Buscar detalles de registro de dominios

- Analizar noticias o redes sociales en busca de pistas

La recopilación pasiva es de bajo riesgo porque no se toca los sistemas del objetivo ni se interactúa con los delincuentes.

Recopilación activa de información para identificar IAB

Cuando se trata de identificar IAB, la recopilación activa de información significa interactuar directamente con las fuentes o plataformas donde operan los IAB para recopilar información más detallada u oculta. A diferencia de la recopilación pasiva, esto podría implicar actividades que el IAB o la plataforma detecten.

A continuación se muestran algunos ejemplos de cómo podría ser la recopilación activa de información cuando se intenta identificar a los IAB:

- Crear cuentas y participar en foros clandestinos donde los IAB venden acceso. Por ejemplo, un analista de CTI puede registrarse en un mercado de la web oscura o en un foro de hackers y hacer preguntas o responder a anuncios de IAB para obtener más detalles sobre el vendedor o el acceso que se ofrece.

- Enviar mensajes directos o interactuar con presuntos IAB en canales privados o aplicaciones de mensajería cifrada para recopilar información sobre el acceso que ofrecen y las empresas a las que se dirigen.

- Realizar una «compra» controlada o una solicitud de cebo para verificar lo que realmente vende el IAB o para recopilar información de atribución (esto se suele hacer en coordinación con las fuerzas del orden).

En estos casos, la recopilación activa implica una interacción que va más allá de la simple observación de publicaciones públicas. Es más arriesgado porque:

- El IAB puede darse cuenta de que está siendo investigado.

- Podría suponer riesgos para la seguridad operativa del equipo de CTI.

- Deben gestionarse cuidadosamente los límites legales y éticos.

¿Por qué es importante la CTI para la seguridad nacional?

La inteligencia sobre amenazas cibernéticas (CTI) desempeña un papel fundamental en la seguridad nacional porque la ciberdelincuencia ya no se limita al robo de tarjetas de crédito o la propagación de virus. Hoy en día, los ciberdelincuentes y los actores estatales tienen como objetivo infraestructuras críticas, cadenas de suministro, organismos gubernamentales, sistemas sanitarios y empresas privadas. Su objetivo es causar trastornos, robar información confidencial y debilitar las economías. Identificar estas amenazas de forma temprana ayuda a proteger no solo a organizaciones individuales, sino a países enteros.

Un ejemplo realista de CTI: detección de un IAB

Imaginemos que un analista de CTI que supervisa foros de la web oscura se encuentra con esta publicación:

«Se vende acceso RDP de administrador de dominio a una empresa energética de Europa del Este. El acceso es nuevo y estable. 10 000 $. Solo compradores serios».

Se trata de un caso claro de un broker de acceso inicial (IAB) que ofrece vender acceso a una empresa de infraestructura crítica. Si un grupo de ransomware o un Estado hostil compra este acceso, podría:

- Apagar las redes eléctricas

- Robar datos técnicos confidenciales

- Provocar un apagón regional

La labor del analista de CTI en este caso es:

- Recopilar información sobre la publicación, como el nombre de usuario del IAB, la descripción de la empresa, el tipo de acceso y cómo se obtuvo.

- Verificar y analizar si la empresa es conocida, si el acceso es real y cuál es el riesgo.

- Informar y actuar, ya sea alertando directamente a la empresa (si el objetivo es identificable) o colaborando con las fuerzas del orden.

Este trabajo ayuda a prevenir ciberataques que podrían perjudicar no solo a la empresa, sino a toda una región o país.

¿Cómo puede ayudar?

Aunque las operaciones de CTI en foros delictivos suelen requerir conocimientos especializados, las personas como usted pueden contribuir dentro de la ley utilizando OSINT y técnicas pasivas de recopilación de información, como por ejemplo:

- Informar de violaciones o fugas de datos: si detecta credenciales de empresas o datos confidenciales publicados en sitios públicos (por ejemplo, sitios de pegado o redes sociales), puede alertar al equipo de seguridad de la empresa o a las agencias cibernéticas nacionales.

- Supervisar foros públicos y redes sociales: los analistas con conocimientos en ciberseguridad pueden seguir legalmente los debates abiertos y denunciar actividades sospechosas.

- Compartir indicadores de compromiso (IoC): si alguien detecta dominios de phishing, direcciones IP maliciosas u otros indicios técnicos de un posible ataque, puede denunciarlos a plataformas públicas de intercambio de amenazas o al Centro Canadiense de Ciberseguridad (CCCS).

Es importante que las personas no intenten interactuar directamente con los ciberdelincuentes ni entren en mercados criminales restringidos sin la debida autorización, ya que esto podría infringir la ley o ponerlas en peligro.

La enorme magnitud del panorama de la ciberdelincuencia

El mundo de la ciberdelincuencia es enorme y complejo:

- Muchos IAB y ciberdelincuentes no se anuncian en foros en inglés. En su lugar, operan en foros en ruso, foros en chino y otros mercados no ingleses que son difíciles de supervisar sin conocimientos lingüísticos y culturales.

- Los actores maliciosos suelen utilizar canales privados, aplicaciones de mensajería cifrada o mercados a los que solo se puede acceder por invitación y que no son visibles a través de búsquedas normales en Internet.

- El volumen de amenazas es tan grande que la mayoría de las actividades ciberdelictivas nunca llegan a la atención del público. Por cada publicación en un foro en la que se vende acceso, hay muchos acuerdos privados, ataques coordinados y operaciones ocultas.

Esto significa que la CTI es esencial no solo para las empresas, sino también para la defensa nacional, ya que una sola venta de IAB no detectada podría dar lugar a:

- Ataques a hospitales, redes de transporte o sistemas de agua

- Espionaje contra organismos gubernamentales

- La interrupción de las elecciones o daños económicos

Ejemplos de sitios web clandestinos dedicados a la ciberdelincuencia

Para comprender mejor el ecosistema de la ciberdelincuencia, es útil examinar cómo son los sitios web reales dedicados a la ciberdelincuencia. La mayoría de estos sitios operan en la red Tor, aunque algunos también se pueden encontrar en la red clara. Estos «sitios» o «sitios web» también se denominan comúnmente «foros».

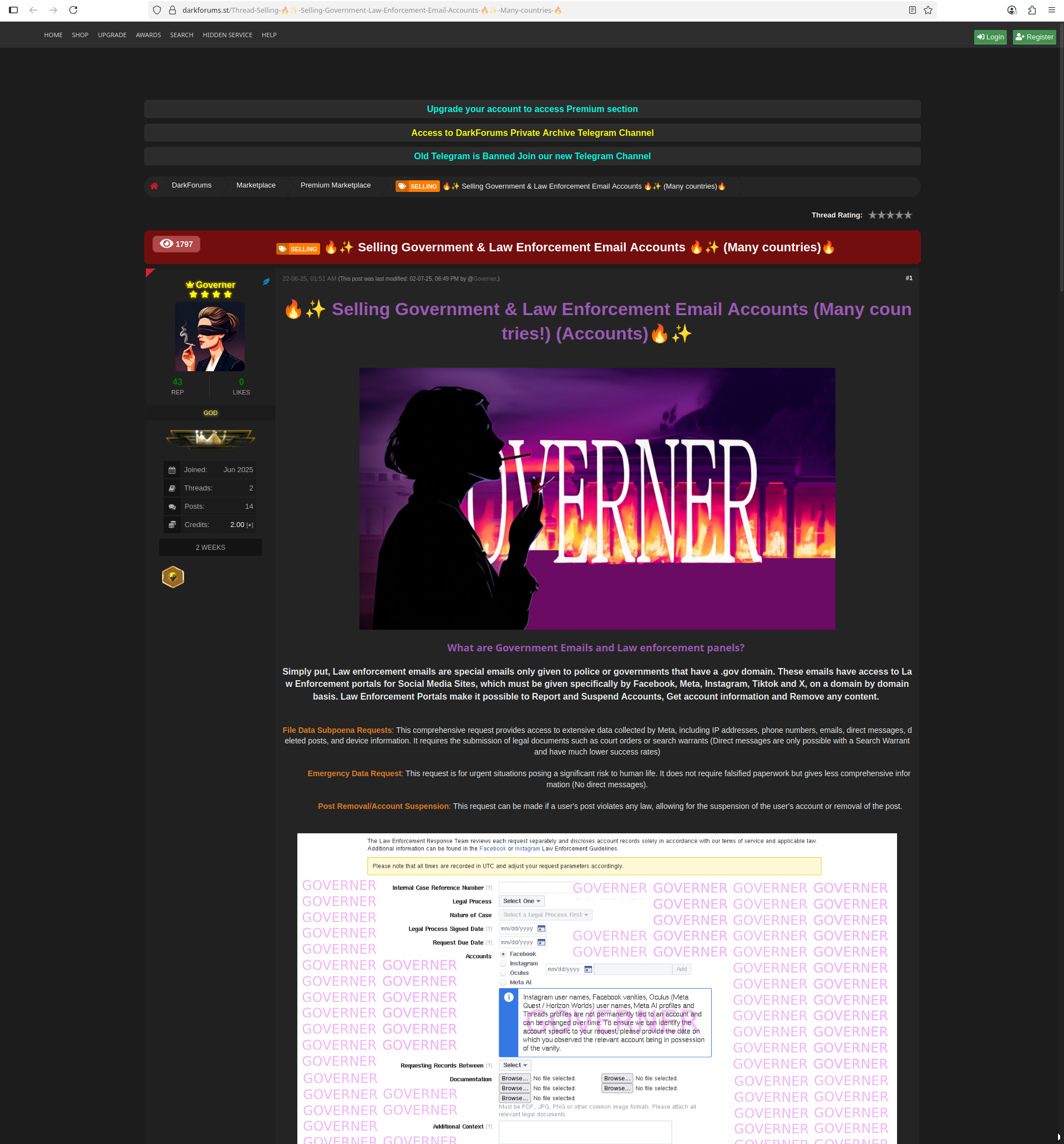

darkforums.st

darkforums.st es un ejemplo de foro de ciberdelincuencia al que se puede acceder a través de un navegador normal a fecha de 6 de julio de 2025.

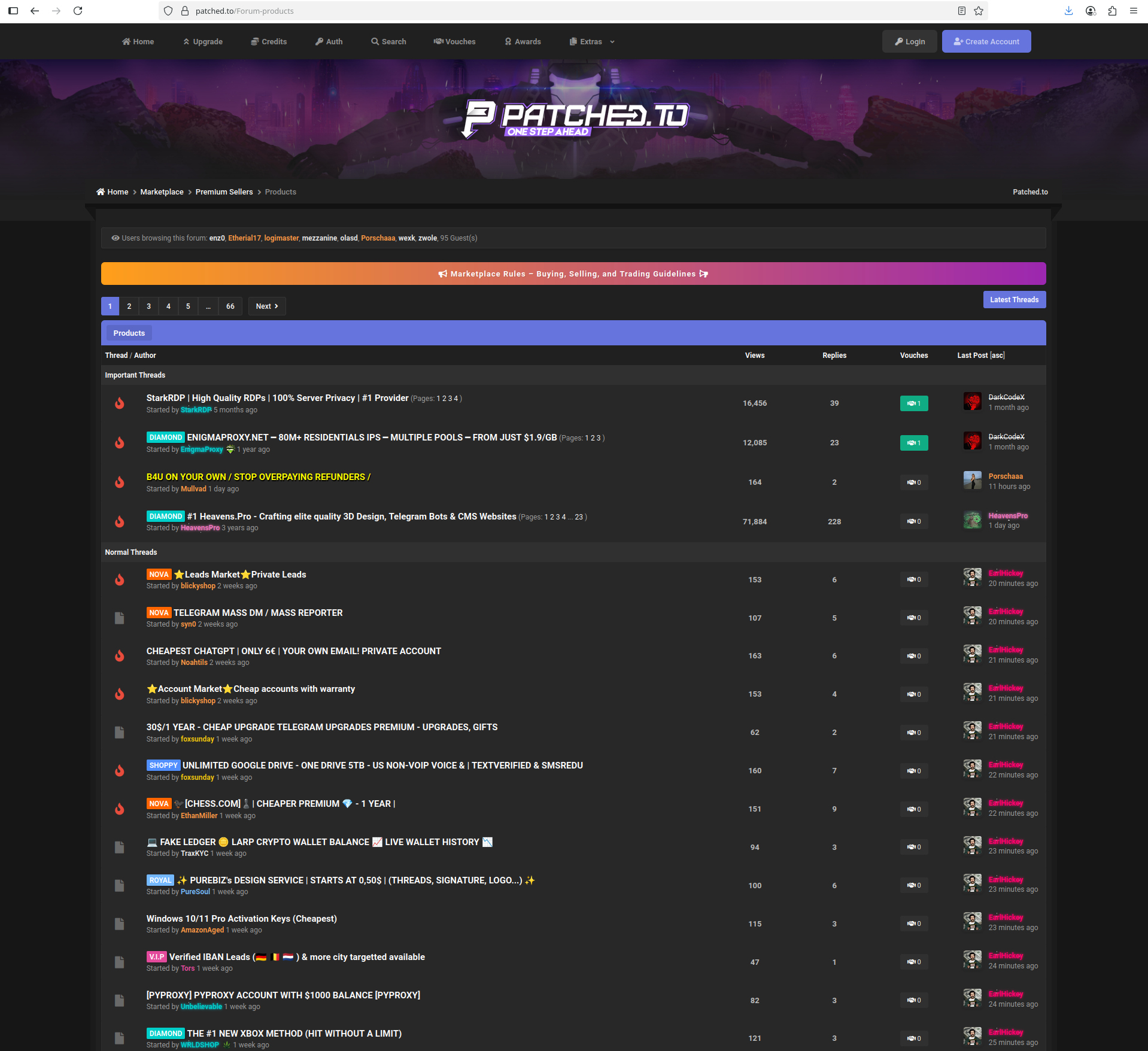

patched.to

También existe patched.to, donde se vende software pirateado y cuentas robadas:

altenens.is

Algunos foros están diseñados específicamente para estafar al mayor número de personas posible, no todo lo que se ve en los foros de piratería es legítimo. Por ejemplo, en altenens.is, hay personas que venden métodos de carding:

Como analista, debes comprender que no todas estas personas son delincuentes empedernidos; algunas son simplemente estafadores.

Estos foros operan a plena vista. Sin embargo, hay otros foros a los que no es tan fácil acceder. Por ejemplo, xss.is es un conocido foro en ruso que requiere una verificación o una invitación para acceder.

Cabe señalar que muchos grupos ciberdelincuentes operan fuera de los foros principales que suelen supervisar los analistas de CTI. Por ejemplo, muchos actores maliciosos iraníes operan principalmente en Telegram, y estos grupos suelen pasar desapercibidos porque hay pocos analistas de CTI con los conocimientos lingüísticos y culturales necesarios para supervisar eficazmente las comunidades de habla persa. Esto crea importantes puntos ciegos en la supervisión de amenazas.

Dread

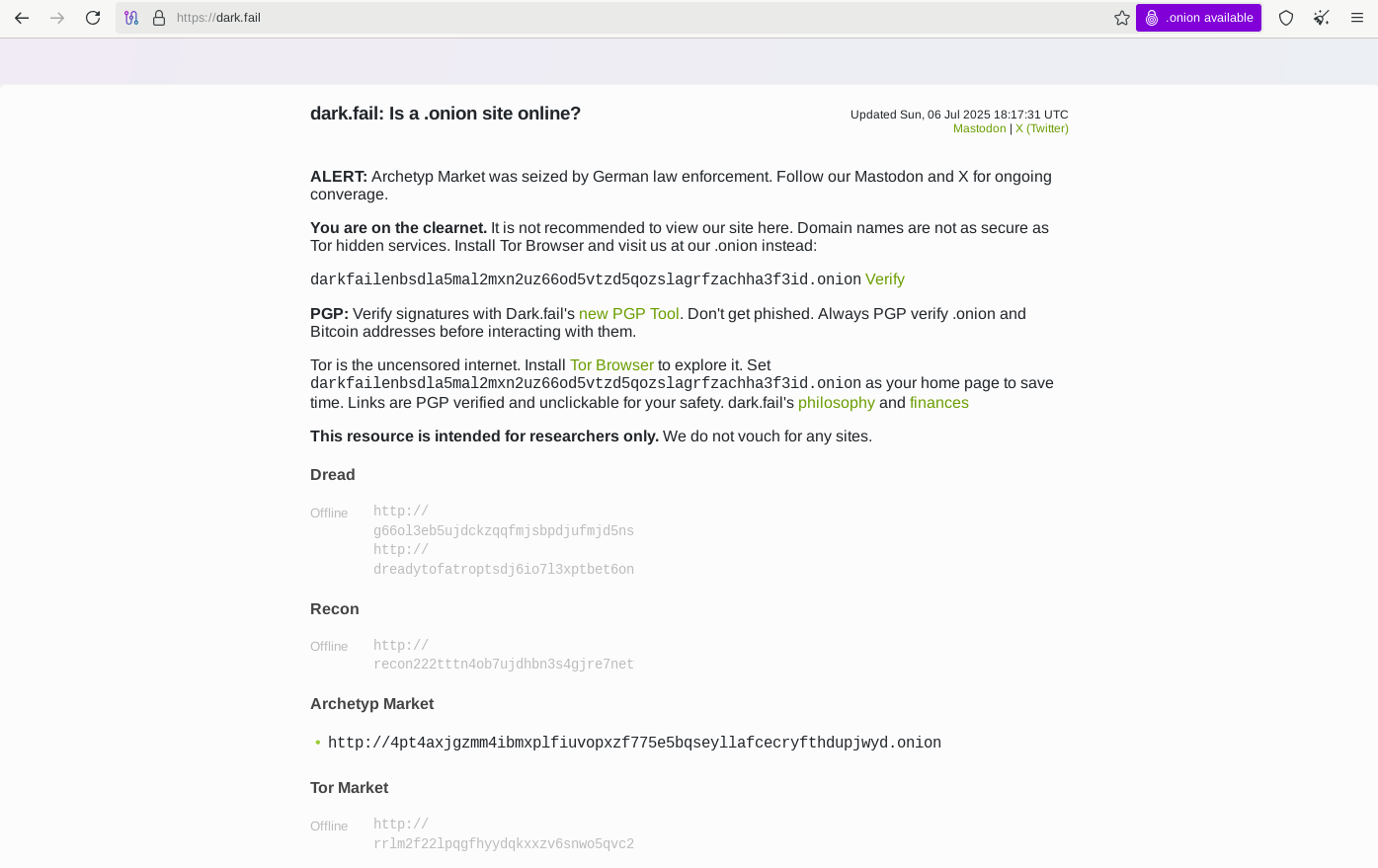

Dread es similar a Reddit. Es uno de los principales foros sociales de la web oscura y se puede acceder a él a través del navegador Tor. Puedes encontrar Dread y otros sitios web oscuros a través de recursos como dark.fail.

Tanto los delincuentes como los analistas utilizan Dread como punto de partida para comprender lo que está sucediendo en diferentes sitios clandestinos. Sirve como puerta de entrada a otras plataformas delictivas.

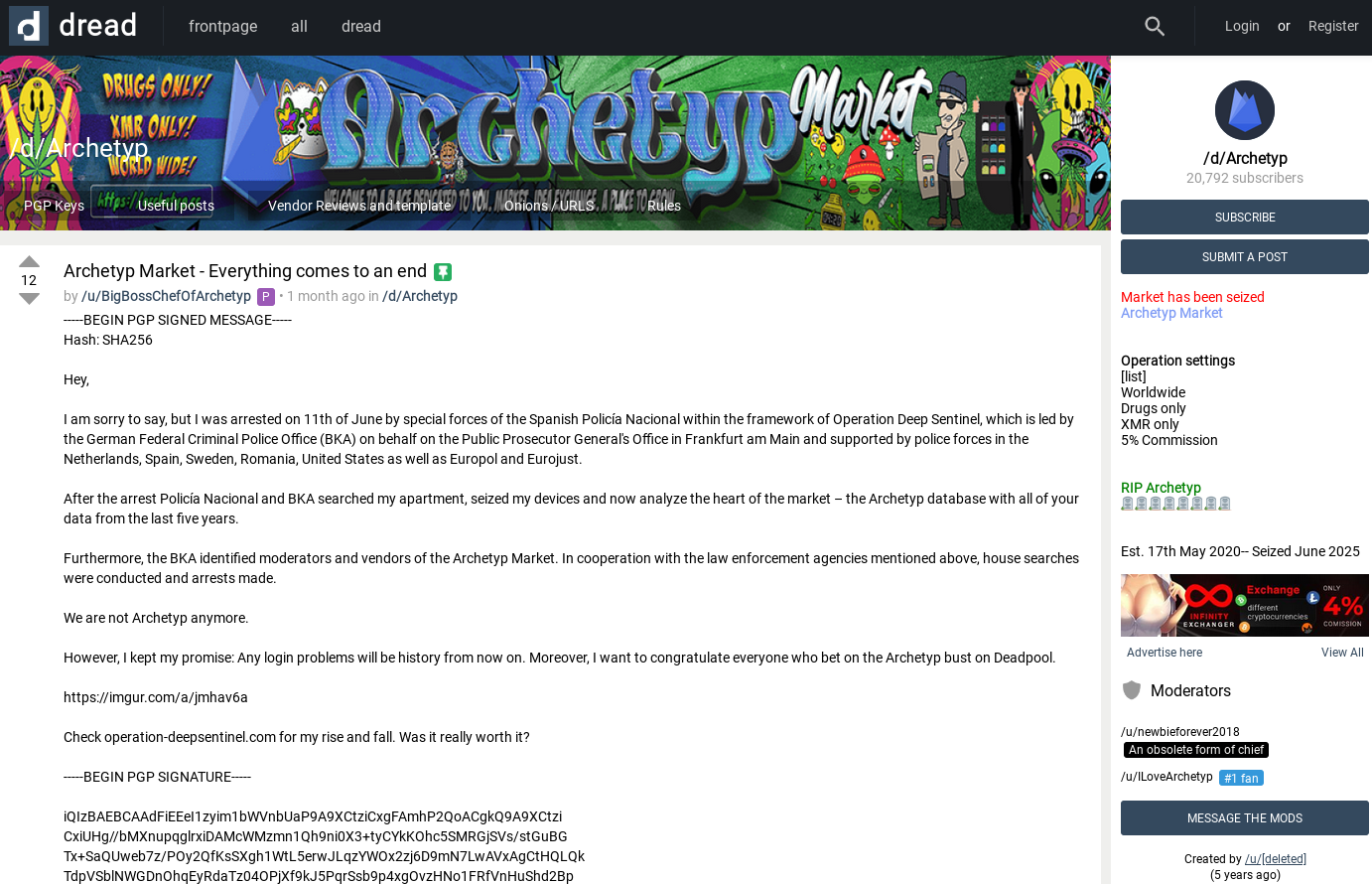

Aquí hay una captura de pantalla de un mensaje publicado por un administrador de Archetyp:

Archetyp era un mercado de drogas que fue desmantelado durante la «Operación Deep Sentinel».

Aunque desde hace tiempo existe un halo de misterio en torno a las plataformas de la web oscura, la realidad suele ser más sencilla de lo que la gente cree. Estos sitios web no son más que herramientas utilizadas por delincuentes para llevar a cabo actividades ilegales. Eso es todo.