Dies ist Ihre Einführung in Cyber Threat Intelligence. In diesem Abschnitt werden wir einige Konzepte behandeln, die Sie unbedingt verstehen sollten, bevor Sie fortfahren.

Die Themen dieses Abschnitts umfassen Folgendes:

- Haftungsausschluss

- Was ist Cyber Threat Intelligence oder CTI?

- Was ist Open-Source-Intelligence (OSINT)?

- Warum ist CTI für die nationale Sicherheit wichtig?

- Beispiele für Untergrund-Websites für Cyberkriminalität

Haftungsausschluss

Dieser Kurs dient ausschließlich zu Bildungszwecken. Er soll Studenten, Forschern, Sicherheitsexperten und Bedrohungsanalysten helfen, die Ökosysteme der Cyberkriminalität und Verteidigungstechniken zu verstehen. Der Kurs umfasst Demonstrationen von Tools, Technologien und Methoden zur Untersuchung von Cyberbedrohungen, darunter öffentliche und Untergrund-Websites, KI-Modelle und Web-Scraping-Frameworks.

Mit der Teilnahme an diesem Kurs

- erklären Sie sich damit einverstanden, keine der bereitgestellten Informationen, Tools oder Techniken für rechtswidrige Zwecke zu verwenden.

- müssen Sie alle geltenden lokalen, nationalen und internationalen Gesetze befolgen, wenn Sie Informationen sammeln, analysieren oder damit verbundene Aktivitäten durchführen.

- Die Kursersteller und -anbieter befürworten oder fördern weder den Zugang zu illegalen Marktplätzen, Diensten oder Aktivitäten noch die Interaktion mit diesen oder die Teilnahme daran.

- Alle Verweise auf kriminelle Websites, Akteure oder Aktivitäten dienen ausschließlich der Analyse und Sensibilisierung zu Bildungszwecken.

- Die Interaktion mit oder der Versuch des Zugriffs auf kriminelle Infrastrukturen ohne entsprechende rechtliche Befugnis kann Sie strafbar machen.

Es liegt in Ihrer Verantwortung, sicherzustellen, dass Ihre Nutzung der Kenntnisse und Fähigkeiten aus diesem Kurs allen rechtlichen und ethischen Standards in Ihrer Gerichtsbarkeit entspricht. Der Kursanbieter, die Kursleiter und die verbundenen Unternehmen übernehmen keine Verantwortung für den Missbrauch oder die illegale Anwendung der vorgestellten Materialien.

Wenn Sie Zweifel haben, wenden Sie sich an einen Rechtsberater oder das Compliance-Team Ihrer Organisation, bevor Sie die in diesem Kurs behandelten Techniken außerhalb einer kontrollierten Laborumgebung anwenden.

Was ist Cyber Threat Intelligence (CTI)?

Cyber Threat Intelligence (CTI) ist der Prozess der Sammlung und Analyse von Informationen über Cyber-Bedrohungen, damit sich eine Organisation verteidigen kann. Dabei werden Rohdaten in nützliches Wissen umgewandelt, das Ihnen hilft:

- zu verstehen, wer Sie angreifen könnte

- zu wissen, welche Methoden sie verwenden könnten

- Maßnahmen zu ergreifen, um diese Bedrohungen zu verhindern, zu erkennen oder darauf zu reagieren

Bei CTI geht es nicht nur darum, nach Bedrohungen zu suchen. Es geht darum, die richtigen Informationen zu sammeln, sie zu verstehen und sie zu nutzen, um bessere Sicherheitsentscheidungen zu treffen.

Unser Ziel in diesem Kurs ist es, Initial Access Broker zu identifizieren, die auf Cybercrime-Websites den Verkauf von Zugangsdaten zu kanadischen Unternehmen anbieten.

Identifizieren von Initial Access Brokern (IABs)

Angenommen, ein CTI-Team versucht, ein Unternehmen vor Ransomware-Angriffen zu schützen. Eine Möglichkeit, wie Ransomware-Banden in Unternehmen eindringen, ist der Kauf von Zugangsdaten von Initial Access Brokers (IABs). Dieser Zugang kann den Fernzugriff auf das Netzwerk Ihres Unternehmens über RDP oder eine Webshell umfassen. Je nach Art des Zugangs und den erworbenen Berechtigungen können die Angreifer den Wert des IAB-Zugangs erhöhen oder verringern.

Ein IAB ist ein Krimineller, der sich mithilfe gestohlener Passwörter, Malware, Phishing oder durch Ausnutzen von Sicherheitslücken Zugang zum Netzwerk eines Unternehmens verschafft. Anstatt selbst einen Angriff zu starten, verkauft der IAB diesen Zugang an andere Kriminelle. IABs können manchmal Insider-Bedrohungen oder böswillige Mitarbeiter sein.

Hier kommt CTI ins Spiel. Ein CTI-Team kann beispielsweise folgende Maßnahmen ergreifen:

- Überwachung von Dark-Web-Foren und Chat-Gruppen, in denen IABs den Verkauf von Zugängen anbieten

- Suche nach Beiträgen mit Inhalten wie: „Verkaufe Domain-Admin-Zugang zu einem Fertigungsunternehmen in Deutschland. 8.000 $.“

- Sammeln von Details wie Art des verkauften Zugangs, Aktualität des Beitrags und Übereinstimmung der Beschreibung mit dem eigenen Unternehmen oder einem Kunden

- diese Informationen analysieren und an die richtigen Personen weiterleiten, damit Maßnahmen ergriffen werden können Auf diese Weise hilft CTI dabei, zu erkennen, dass ein IAB ein Unternehmen kompromittiert hat, bevor eine Ransomware-Gruppe diesen Zugriff kauft und einen schädlichen Angriff startet.

Was ist OSINT?

Open Source Intelligence (OSINT) sind Informationen, die aus öffentlich zugänglichen Quellen gesammelt werden und für jedermann zugänglich sind. OSINT kann aus folgenden Quellen stammen:

- Websites

- Nachrichtenartikel

- Soziale Medien

- Hackerforen

- Paste-Seiten, auf denen Datenlecks geteilt werden

- Öffentliche Aufzeichnungen

CTI-Teams nutzen OSINT, um Anzeichen für Bedrohungen zu finden. Sie können beispielsweise Hackerforen (die öffentlich oder halböffentlich sind) nach IABs durchsuchen, die Zugriff verkaufen. OSINT ist hauptsächlich eine passive Informationsbeschaffung.

Was ist passive Informationsbeschaffung?

Passive Informationsbeschaffung bedeutet, Daten zu sammeln, ohne mit den Systemen des Ziels zu interagieren. Das Ziel weiß nicht, dass es untersucht wird.

Beispiele:

- Lesen von Beiträgen in Hackerforen

- Suche nach durchgesickerten Anmeldedaten in öffentlichen Datenspeichern

- Nachschlagen von Domain-Registrierungsdetails

- Durchsuchen von Nachrichtenberichten oder sozialen Medien nach Hinweisen

Die passive Sammlung ist mit einem geringen Risiko verbunden, da Sie weder die Systeme des Ziels berühren noch mit Kriminellen interagieren.

Aktive Informationsbeschaffung zur Identifizierung von IABs

Wenn es um die Identifizierung von IABs geht, bedeutet aktive Informationsbeschaffung die direkte Interaktion mit Quellen oder Plattformen, auf denen IABs tätig sind, um detailliertere oder versteckte Informationen zu sammeln. Im Gegensatz zur passiven Beschaffung kann dies Aktivitäten beinhalten, die vom IAB oder der Plattform bemerkt werden.

Hier sind einige Beispiele dafür, wie aktive Informationsbeschaffung bei der Identifizierung von IABs aussehen könnte:

- Erstellen von Konten und Teilnahme an Untergrundforen, in denen IABs Zugang verkaufen. Ein CTI-Analyst kann sich beispielsweise auf einem Dark-Web-Marktplatz oder in einem Hackerforum registrieren und Fragen stellen oder auf Anzeigen von IABs antworten, um weitere Details über den Verkäufer oder den angebotenen Zugang zu erhalten.

- Direkte Nachrichten oder Interaktion mit mutmaßlichen IABs in privaten Kanälen oder verschlüsselten Messaging-Apps, um Informationen darüber zu sammeln, welchen Zugang sie anbieten und welche Unternehmen sie ins Visier nehmen.

- Platzieren einer kontrollierten „Kauf“- oder Köderanfrage, um zu überprüfen, was die IAB tatsächlich verkauft, oder um Informationen zur Zuordnung zu sammeln (dies geschieht häufig in Abstimmung mit den Strafverfolgungsbehörden).

In diesen Fällen umfasst die aktive Informationsbeschaffung Interaktionen, die über das einfache Beobachten öffentlicher Beiträge hinausgehen. Dies ist riskanter, weil:

- Der IAB könnte bemerken, dass er untersucht wird.

- Dies könnte zu operativen Sicherheitsrisiken für das CTI-Team führen.

- Rechtliche und ethische Grenzen müssen sorgfältig beachtet werden.

Warum ist CTI für die nationale Sicherheit wichtig?

Cyber Threat Intelligence (CTI) spielt eine entscheidende Rolle für die nationale Sicherheit, da es bei Cyberkriminalität nicht mehr nur um den Diebstahl von Kreditkarten oder die Verbreitung von Viren geht. Heute nehmen Cyberkriminelle und staatliche Akteure kritische Infrastrukturen, Lieferketten, Regierungsbehörden, Gesundheitssysteme und private Unternehmen ins Visier. Ihr Ziel ist es, Störungen zu verursachen, sensible Informationen zu stehlen und Volkswirtschaften zu schwächen. Die frühzeitige Erkennung dieser Bedrohungen trägt nicht nur zum Schutz einzelner Organisationen, sondern ganzer Länder bei.

Ein realistisches CTI-Beispiel: Aufspüren eines IAB

Stellen Sie sich vor, ein CTI-Analyst, der Dark-Web-Foren überwacht, bemerkt folgenden Beitrag:

„Verkaufe RDP-Zugriff für Domain-Administratoren eines Energieunternehmens in Osteuropa. Der Zugriff ist neu und stabil. 10.000 $. Nur ernsthafte Käufer.“

Dies ist ein klarer Fall eines Initial Access Brokers (IAB), der den Zugang zu einem kritischen Infrastrukturunternehmen zum Verkauf anbietet. Wenn eine Ransomware-Gruppe oder ein feindlicher Staat diesen Zugang erwirbt, könnte sie:

- Stromnetze lahmlegen

- sensible technische Daten stehlen

- einen regionalen Stromausfall verursachen

Die Aufgabe des CTI-Analysten besteht hier darin:

- Informationen über den Beitrag sammeln, z. B. den Benutzernamen des IAB, die Beschreibung des Unternehmens, die Art des Zugangs und wie der Zugang erlangt wurde.

- Überprüfen und analysieren, ob das Unternehmen bekannt ist, ob der Zugang echt ist und wie hoch das Risiko ist.

- Melden und handeln, entweder durch direkte Benachrichtigung des Unternehmens (wenn das Ziel identifizierbar ist) oder durch Zusammenarbeit mit den Strafverfolgungsbehörden.

Diese Arbeit trägt dazu bei, Cyberangriffe zu verhindern, die nicht nur dem Unternehmen, sondern einer ganzen Region oder einem ganzen Land schaden könnten.

Wie können Sie helfen?

Während CTI-Maßnahmen in kriminellen Foren oft Fachwissen erfordern, können Einzelpersonen wie Sie im Rahmen der gesetzlichen Bestimmungen mithilfe von OSINT und passiven Informationsbeschaffungstechniken einen Beitrag leisten, beispielsweise durch:

- Melden von Datenverstößen oder -lecks: Wenn Sie Unternehmensdaten oder sensible Daten auf öffentlichen Websites (z. B. Paste-Websites oder sozialen Medien) entdecken, können Sie das Sicherheitsteam des Unternehmens oder nationale Cyberbehörden benachrichtigen.

- Öffentliche Foren und soziale Medien überwachen: Analysten mit Kenntnissen im Bereich Cybersicherheit können offene Diskussionen legal verfolgen und verdächtige Aktivitäten melden.

- Indikatoren für Kompromittierung (IoCs) weitergeben: Wenn jemand Phishing-Domains, bösartige IP-Adressen oder andere technische Anzeichen für einen möglichen Angriff bemerkt, kann er diese an öffentliche Plattformen zum Austausch von Bedrohungsinformationen oder an das Canadian Centre for Cyber Security (CCCS) melden.

Es ist wichtig, dass Einzelpersonen nicht versuchen, direkt mit Cyberkriminellen in Kontakt zu treten oder ohne entsprechende Berechtigung in gesperrte kriminelle Marktplätze einzudringen, da dies gegen das Gesetz verstoßen und sie gefährden könnte.

Das Ausmaß der Cyberkriminalität

Die Welt der Cyberkriminalität ist riesig und komplex:

- Viele IABs und Cyberkriminelle werben nicht in englischsprachigen Foren. Stattdessen agieren sie in russischsprachigen Foren, chinesischsprachigen Foren und anderen nicht englischsprachigen Marktplätzen, die ohne Sprachkenntnisse und kulturelles Verständnis schwer zu überwachen sind.

- Bedrohungsakteure nutzen häufig private Kanäle, verschlüsselte Messaging-Apps oder Marktplätze, die nur auf Einladung zugänglich sind und über normale Internetsuchen nicht gefunden werden können.

- Das Ausmaß der Bedrohungen ist so groß, dass die meisten Cyberkriminalitätsaktivitäten nie an die Öffentlichkeit gelangen. Für jeden Forumsbeitrag, in dem Zugang verkauft wird, gibt es viele private Geschäfte, koordinierte Angriffe und versteckte Operationen.

Das bedeutet, dass CTI nicht nur für Unternehmen, sondern auch für die nationale Verteidigung von entscheidender Bedeutung ist, da ein einziger unentdeckter IAB-Verkauf zu folgenden Folgen führen kann:

- Angriffe auf Krankenhäuser, Verkehrsnetze oder Wasserversorgungssysteme

- Spionage gegen Regierungsbehörden

- Störung von Wahlen oder wirtschaftlicher Schaden

Beispiele für Untergrund-Websites für Cyberkriminalität

Um das Ökosystem der Cyberkriminalität besser zu verstehen, ist es hilfreich, sich anzuschauen, wie echte Websites für Cyberkriminalität aussehen. Die meisten Websites für Cyberkriminalität werden über das Tor-Netzwerk betrieben, einige sind jedoch auch im Clearnet zu finden. Diese „Websites” oder „Internetseiten” werden auch häufig als „Foren” bezeichnet.

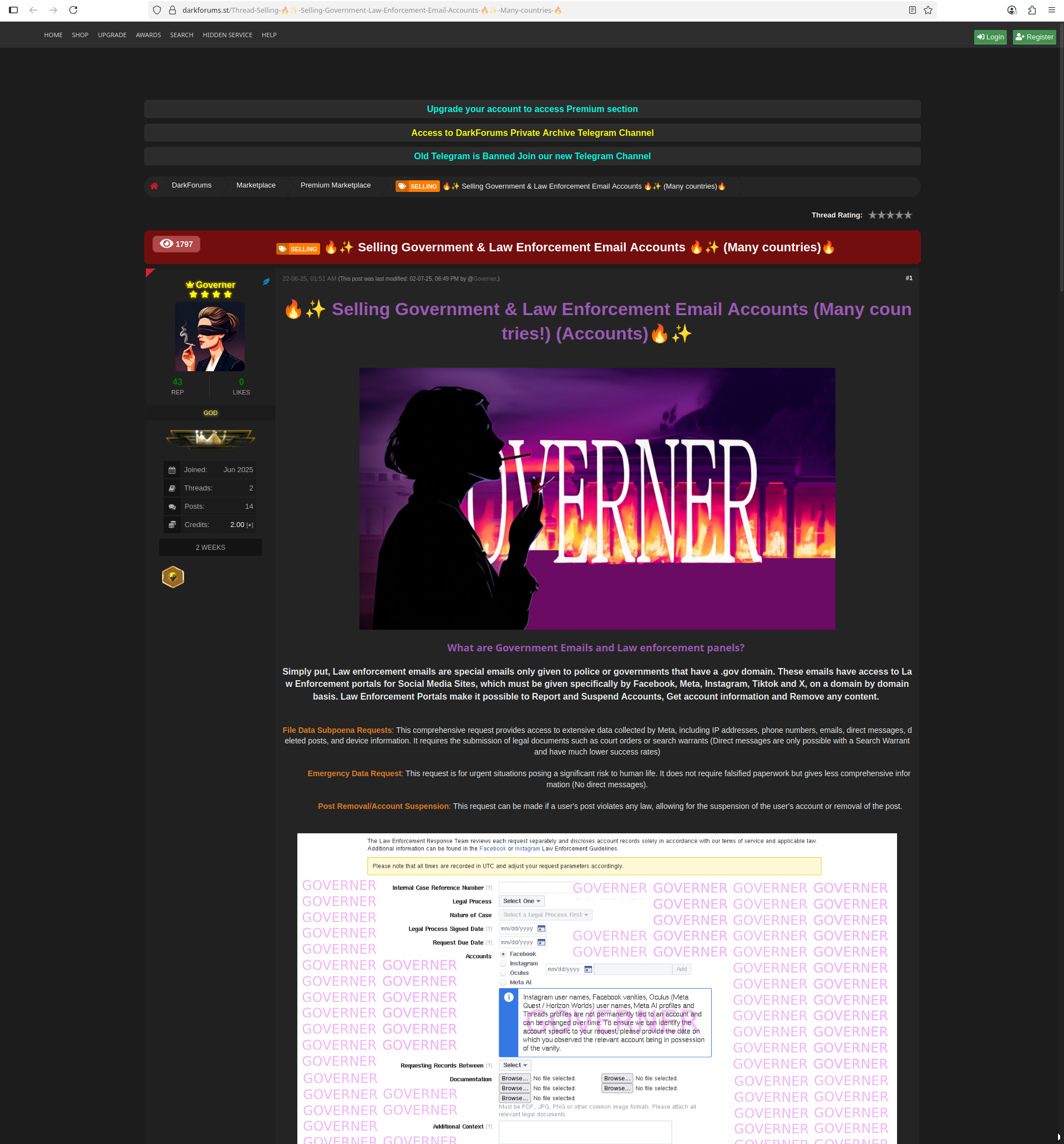

darkforums.st

darkforums.st ist ein Beispiel für ein Cyberkriminalitätsforum, auf das Sie seit dem 6. Juli 2025 über einen normalen Browser zugreifen können.

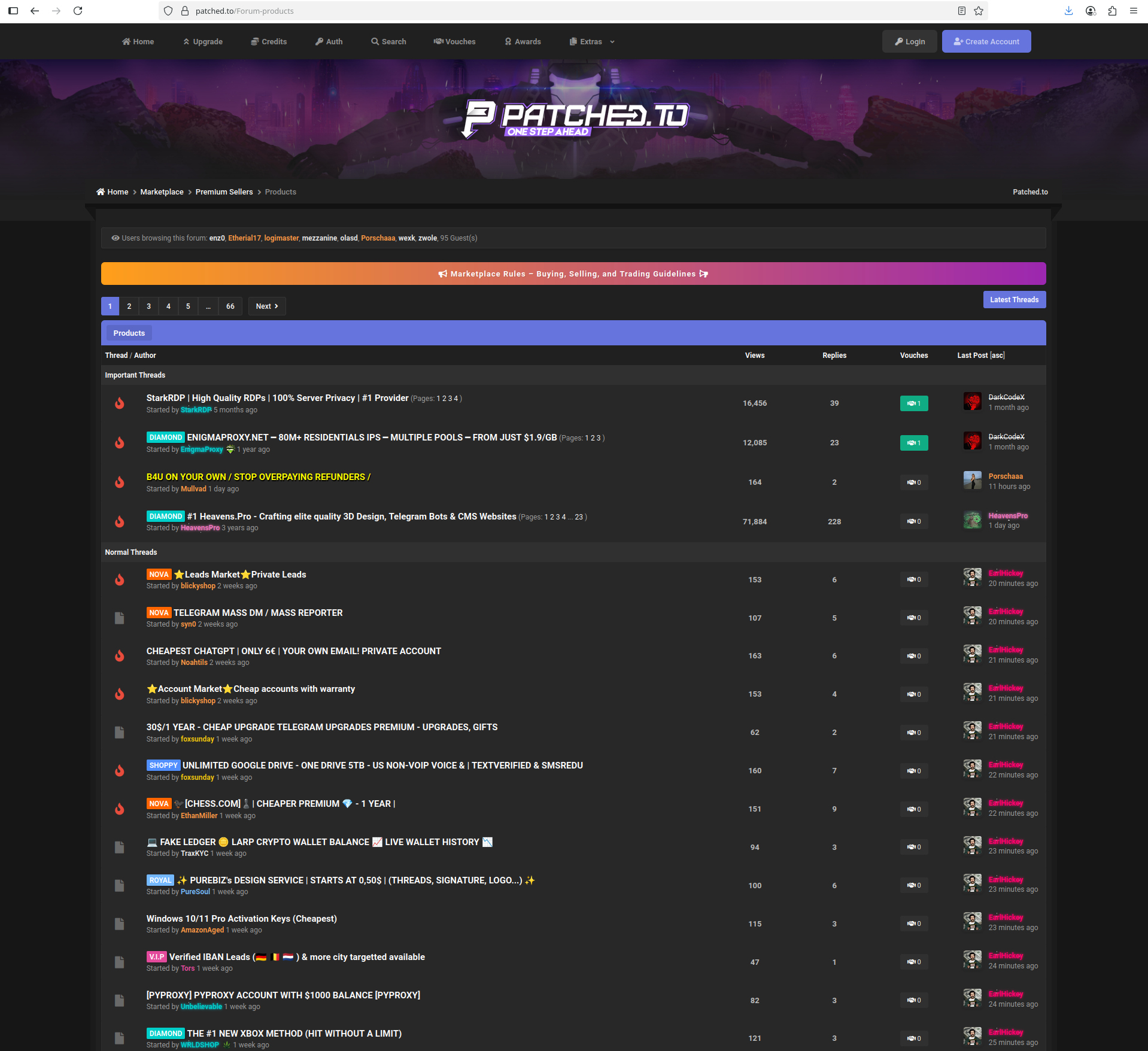

patched.to

Es gibt auch patched.to, wo Leute geknackte Software und gestohlene Konten verkaufen:

altenens.is

Einige Foren sind speziell darauf ausgelegt, so viele Menschen wie möglich zu betrügen. Nicht alles, was Sie in Hacking-Foren sehen, ist legitim. Auf altenens.is gibt es beispielsweise Personen, die Carding-Methoden verkaufen:

Als Analyst müssen Sie sich bewusst sein, dass nicht alle diese Personen hartgesottene Kriminelle sind; einige sind einfach nur Betrüger.

Diese Foren sind für jedermann zugänglich. Es gibt jedoch auch andere Foren, die nicht so leicht zu finden sind. Ein Beispiel dafür ist xss.is, ein bekanntes russischsprachiges Forum, für das eine Überprüfung oder eine Einladung erforderlich ist.

Es ist anzumerken, dass viele Cyberkriminelle außerhalb der Mainstream-Foren agieren, die CTI-Analysten normalerweise überwachen. Beispielsweise sind viele iranische Bedrohungsakteure hauptsächlich auf Telegram aktiv, und diese Gruppen bleiben oft unbemerkt, da nur wenige CTI-Analysten über die erforderlichen Sprachkenntnisse und kulturellen Kenntnisse verfügen, um persischsprachige Communities effektiv zu überwachen. Dies führt zu erheblichen blinden Flecken bei der Überwachung von Bedrohungen.

Dread

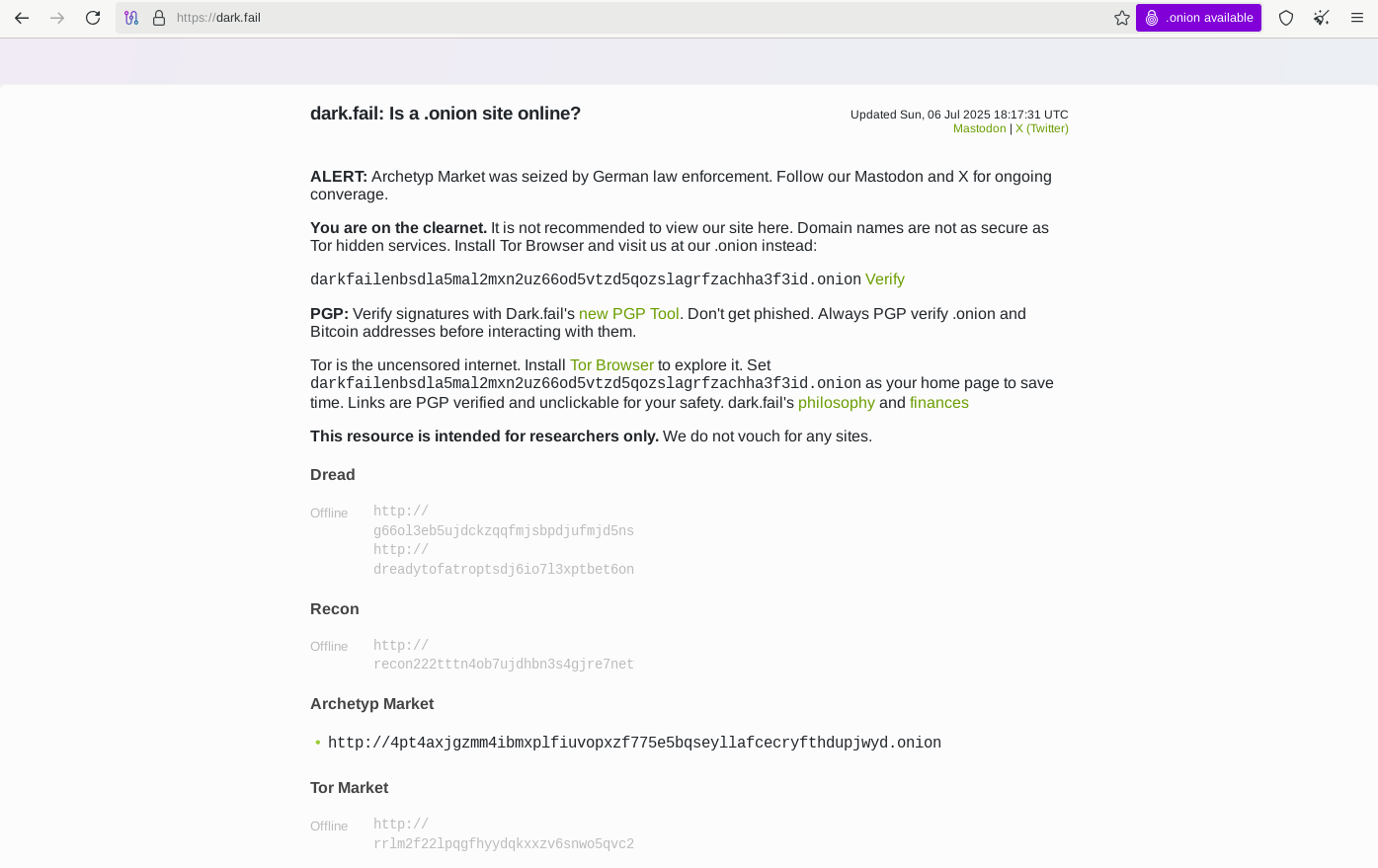

Dread ähnelt Reddit. Es ist eines der wichtigsten sozialen Foren im Dark Web und über den Tor-Browser zugänglich. Sie können Dread und andere Dark-Web-Seiten über Ressourcen wie dark.fail finden.

Sowohl Kriminelle als auch Analysten nutzen Dread als Ausgangspunkt, um zu verstehen, was auf verschiedenen Untergrund-Websites vor sich geht. Es dient als Tor zu anderen kriminellen Plattformen.

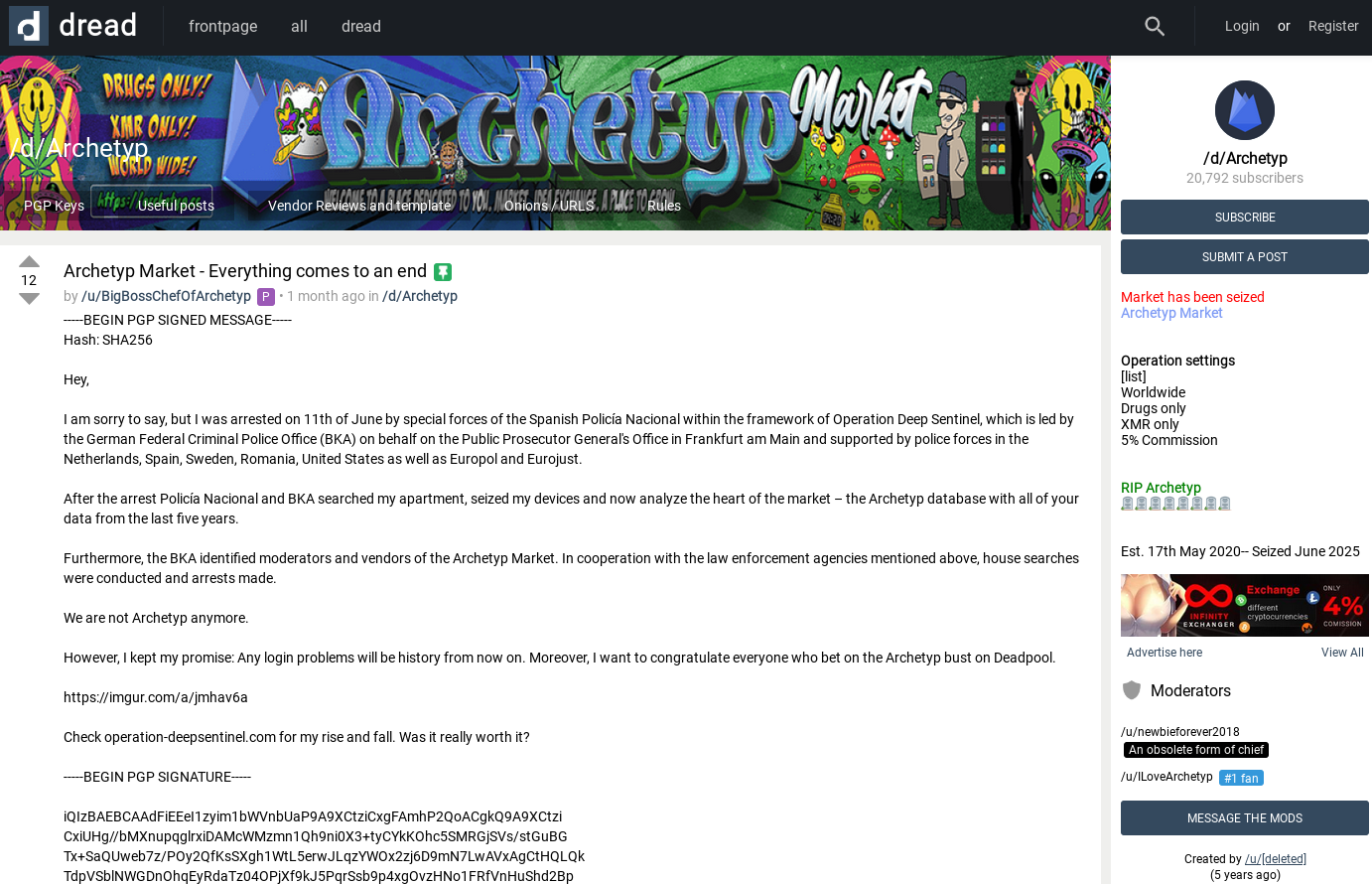

Hier ist ein Screenshot einer Nachricht, die von einem Administrator von Archetyp gepostet wurde:

Archetyp war ein Drogenmarktplatz, der im Rahmen der „Operation Deep Sentinel“ geschlossen wurde.

Obwohl Dark-Web-Plattformen seit langem von einem Hauch von Geheimnis umgeben sind, ist die Realität oft einfacher, als man denkt. Diese Websites sind lediglich Werkzeuge, mit denen Kriminelle illegale Geschäfte tätigen. Das ist alles.