Esta é a sua introdução à Inteligência contra Ameaças Cibernéticas. Nesta secção, abordaremos alguns conceitos essenciais para a sua compreensão antes de prosseguirmos.

Os tópicos desta secção incluem o seguinte:

- Isenção de responsabilidade

- O que é inteligência contra ameaças cibernéticas ou CTI?

- O que é inteligência de código aberto (OSINT)?

- Por que a CTI é importante para a segurança nacional?

- Exemplos de sites clandestinos de crimes cibernéticos

Isenção de responsabilidade

Este curso foi desenvolvido apenas para fins educacionais. O objetivo é ajudar estudantes, pesquisadores, profissionais de segurança e analistas de inteligência de ameaças a compreender os ecossistemas do crime cibernético e as técnicas de defesa. O curso inclui demonstrações de ferramentas, tecnologias e metodologias utilizadas para estudar ameaças cibernéticas, incluindo sites públicos e clandestinos, modelos de IA e estruturas de web scraping.

Ao participar neste curso:

- Concorda em não utilizar quaisquer informações, ferramentas ou técnicas fornecidas para fins ilegais.

- Deve cumprir todas as leis locais, nacionais e internacionais aplicáveis ao realizar qualquer forma de recolha de informações, análise ou atividade relacionada.

- Os criadores e fornecedores do curso não endossam nem incentivam o acesso, a interação ou a participação em quaisquer mercados, serviços ou atividades ilegais.

- Quaisquer referências a sites, atores ou atividades criminosas são puramente para fins de análise educacional e conscientização.

- Envolver-se ou tentar aceder a infraestruturas criminosas sem a devida autoridade legal pode expô-lo a responsabilidade criminal.

É da sua responsabilidade garantir que a utilização dos conhecimentos e competências adquiridos neste curso cumpre todas as normas legais e éticas da sua jurisdição. O fornecedor do curso, os instrutores e os afiliados não aceitam qualquer responsabilidade pelo uso indevido ou aplicação ilegal dos materiais apresentados.

Em caso de dúvida, consulte um advogado ou a equipa de conformidade da sua organização antes de aplicar quaisquer técnicas abordadas neste curso fora de um ambiente de laboratório controlado.

O que é Cyber Threat Intelligence (CTI)?

Cyber Threat Intelligence (CTI) é o processo de recolha e análise de informações sobre ameaças cibernéticas para que uma organização possa defender-se. Trata-se de transformar dados brutos em conhecimento útil que ajuda-o a:

- Compreender quem pode atacá-lo

- Saber quais os métodos que podem utilizar

- Tomar medidas para prevenir, detectar ou responder a essas ameaças

A CTI não se limita a procurar ameaças. Trata-se de recolher as informações certas, compreendê-las e utilizá-las para tomar melhores decisões de segurança.

O nosso objetivo neste curso é identificar os intermediários de acesso inicial que discutem a venda de acesso a empresas canadianas em sites de cibercrime.

Identificar intermediários de acesso inicial (IABs)

Suponha que uma equipa de CTI esteja a tentar proteger uma empresa contra ataques de ransomware. Uma forma de os grupos de ransomware invadirem empresas é comprando acesso a corretores de acesso inicial (IABs). Esse acesso pode incluir acesso remoto à rede da sua empresa através de RDP ou um shell da Web. Dependendo do tipo de acesso e dos privilégios que os atacantes adquiriram, eles podem aumentar ou diminuir o valor do acesso do IAB.

Um IAB é um criminoso que obtém acesso à rede de uma empresa usando palavras-passe roubadas, malware, phishing ou explorando vulnerabilidades de segurança. Em vez de lançar um ataque por conta própria, o IAB vende esse acesso a outros criminosos. Os IABs podem, por vezes, ser ameaças internas ou funcionários mal-intencionados.

É aqui que entra a CTI. Uma equipa de CTI pode:

- Monitorizar fóruns da dark web e grupos de chat onde os IAB anunciam o acesso para venda

- Encontrar uma publicação que diga algo como: «Vendo acesso de administrador de domínio a uma empresa de manufatura na Alemanha. US$ 8.000.»

- Recolher detalhes como o tipo de acesso que está a ser vendido, a data da publicação e se a descrição corresponde à sua empresa ou a um dos seus clientes

- Analisar essas informações e reportá-las às pessoas certas para que medidas possam ser tomadas Desta forma, a CTI ajuda a detetar que um IAB comprometeu uma empresa antes que um grupo de ransomware compre esse acesso e lance um ataque prejudicial.

O que é OSINT?

Open Source Intelligence (OSINT) é informação recolhida de fontes públicas que qualquer pessoa pode aceder. A OSINT pode vir de:

- Websites

- Artigos de notícias

- Redes sociais

- Fóruns de hackers

- Sites de paste onde são partilhadas violações de dados

- Registos públicos

As equipas de CTI usam a OSINT para encontrar sinais de ameaças. Por exemplo, podem pesquisar fóruns de hackers (públicos ou semipúblicos) para procurar IABs que vendem acesso. A OSINT é principalmente uma recolha passiva de informações.

O que é recolha passiva de informações?

Recolha passiva de informações significa recolher dados sem interagir com os sistemas do alvo. O alvo não sabe que está a ser investigado.

Exemplos:

- Ler publicações em fóruns de hackers

- Pesquisar credenciais vazadas em depósitos de dados públicos

- Pesquisar detalhes de registo de domínios

- Analisar notícias ou redes sociais em busca de pistas

A recolha passiva é de baixo risco porque não se toca nos sistemas do alvo nem se interage com criminosos.

Recolha ativa de informações para identificar IABs

Quando se trata de identificar IABs, a recolha ativa de informações significa interagir diretamente com fontes ou plataformas onde os IABs operam para recolher informações mais detalhadas ou ocultas. Ao contrário da recolha passiva, isso pode envolver atividades que o IAB ou a plataforma percebem.

Aqui estão alguns exemplos de como pode ser a recolha ativa de informações ao tentar identificar IABs:

- Criar contas e participar em fóruns clandestinos onde os IABs vendem acesso. Por exemplo, um analista de CTI pode registar-se num mercado da dark web ou num fórum de hackers e fazer perguntas ou responder a anúncios de IABs para obter mais detalhes sobre o vendedor ou o acesso que está a ser oferecido.

- Enviar mensagens diretas ou interagir com IABs suspeitos em canais privados ou aplicações de mensagens encriptadas para recolher informações sobre o acesso que estão a oferecer e quais as empresas que estão a ser visadas.

- Fazer uma «compra» controlada ou um pedido isca para verificar o que o IAB está realmente a vender ou para recolher informações de atribuição (isso é frequentemente feito em coordenação com as autoridades policiais).

Nestes casos, a recolha ativa envolve interação que vai além da simples observação de publicações públicas. É mais arriscado porque:

- O IAB pode perceber que está a ser investigado

- Pode levar a riscos de segurança operacional para a equipa de CTI

- Os limites legais e éticos devem ser cuidadosamente geridos

Por que é que a CTI é importante para a segurança nacional?

A Cyber Threat Intelligence (CTI) desempenha um papel fundamental na segurança nacional porque o cibercrime já não se resume a roubar cartões de crédito ou espalhar vírus. Hoje, os cibercriminosos e os agentes estatais têm como alvo infraestruturas críticas, cadeias de abastecimento, agências governamentais, sistemas de saúde e empresas privadas. O seu objetivo é causar perturbações, roubar informações confidenciais e enfraquecer as economias. Identificar estas ameaças antecipadamente ajuda a proteger não só organizações individuais, mas países inteiros.

Um exemplo realista de CTI: detetar um IAB

Imagine que um analista de CTI que monitoriza fóruns da dark web repara nesta publicação:

«Vendo acesso RDP de administrador de domínio a uma empresa de energia na Europa Oriental. O acesso é recente e estável. 10 000 dólares. Apenas compradores sérios.»

Este é um caso claro de um corretor de acesso inicial (IAB) a oferecer a venda de acesso a uma empresa de infraestruturas críticas. Se um grupo de ransomware ou um Estado hostil comprar este acesso, poderá:

- Desligar redes de energia

- Roubar dados de engenharia confidenciais

- Provocar um apagão regional

A tarefa do analista de CTI neste caso é:

- Recolher informações sobre a publicação, tais como o nome de utilizador do IAB, a descrição da empresa, o tipo de acesso e como foi obtido.

- Verificar e analisar se a empresa é conhecida, se o acesso é real e qual é o risco.

- Relatar e agir, seja alertando a empresa diretamente (se o alvo for identificável) ou trabalhando com as autoridades policiais.

Este trabalho ajuda a prevenir ciberataques que podem prejudicar não apenas a empresa, mas toda uma região ou país.

Como pode ajudar?

Embora as operações de CTI em fóruns criminosos muitas vezes exijam conhecimentos especializados, pessoas como você podem contribuir dentro da lei usando OSINT e técnicas passivas de recolha de informações, tais como:

- Denunciar violações ou fugas de dados: se encontrar credenciais da empresa ou dados confidenciais publicados em sites públicos (por exemplo, sites de partilha ou redes sociais), pode alertar a equipa de segurança da empresa ou as agências cibernéticas nacionais.

- Monitorizar fóruns públicos e redes sociais: analistas com conhecimentos de cibersegurança podem acompanhar legalmente discussões abertas e denunciar atividades suspeitas.

- Partilhar indicadores de comprometimento (IoCs): se alguém notar domínios de phishing, endereços IP maliciosos ou outros sinais técnicos de um possível ataque, pode denunciá-los a plataformas públicas de partilha de ameaças ou ao Centro Canadiano de Cibersegurança (CCCS).

É importante que os indivíduos não tentem interagir diretamente com os cibercriminosos nem entrem em mercados criminosos restritos sem a devida autorização, pois isso pode infringir a lei ou colocá-los em risco.

A vasta escala do panorama do cibercrime

O mundo do cibercrime é enorme e complexo:

- Muitos IABs e cibercriminosos não anunciam em fóruns em inglês. Em vez disso, operam em fóruns em russo, fóruns em chinês e outros mercados não ingleses que são difíceis de monitorizar sem conhecimentos linguísticos e compreensão cultural.

- Os agentes de ameaças utilizam frequentemente canais privados, aplicações de mensagens encriptadas ou mercados apenas acessíveis por convite, que não são visíveis através de pesquisas normais na Internet.

- O volume de ameaças é tão grande que a maioria das atividades de cibercrime nunca chega ao conhecimento do público. Para cada publicação num fórum a vender acesso, existem muitos negócios privados, ataques coordenados e operações ocultas.

Isto significa que a CTI é essencial não só para as empresas, mas também para a defesa nacional, porque uma única venda de IAB não detetada pode levar a:

- Ataques a hospitais, redes de transportes ou sistemas de água

- Espionagem contra agências governamentais

- Perturbação de eleições ou prejuízos económicos

Exemplos de sites clandestinos de cibercrime

Para compreender melhor o ecossistema do cibercrime, é útil examinar como são os sites reais de cibercrime. A maioria dos sites de cibercrime opera na rede Tor, embora alguns também possam ser encontrados na clearnet. Estes «sites» ou «websites» também são comumente referidos como «fóruns».

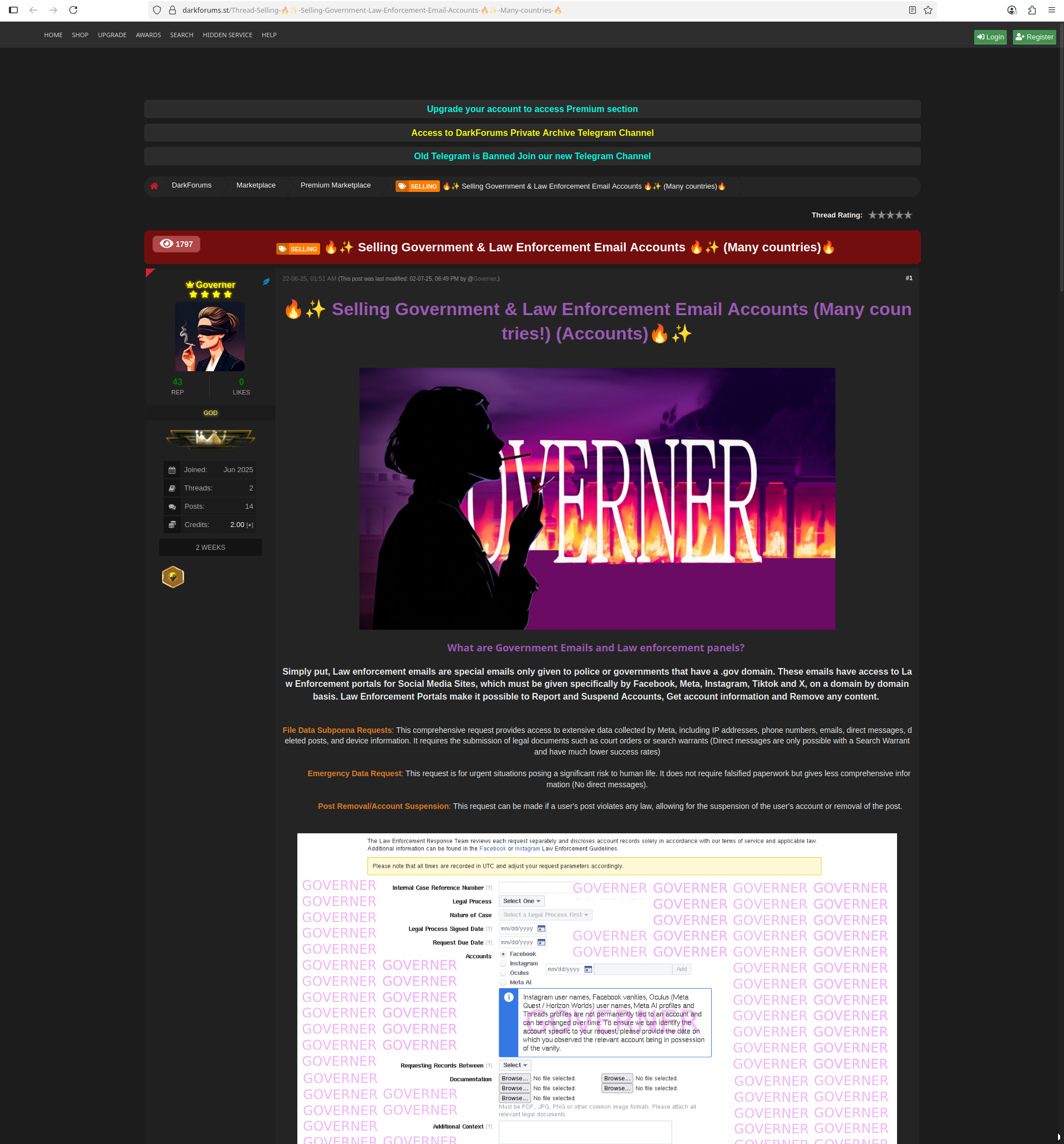

darkforums.st

darkforums.st é um exemplo de fórum de cibercrime que pode ser acedido através de um navegador normal a partir de 6 de julho de 2025.

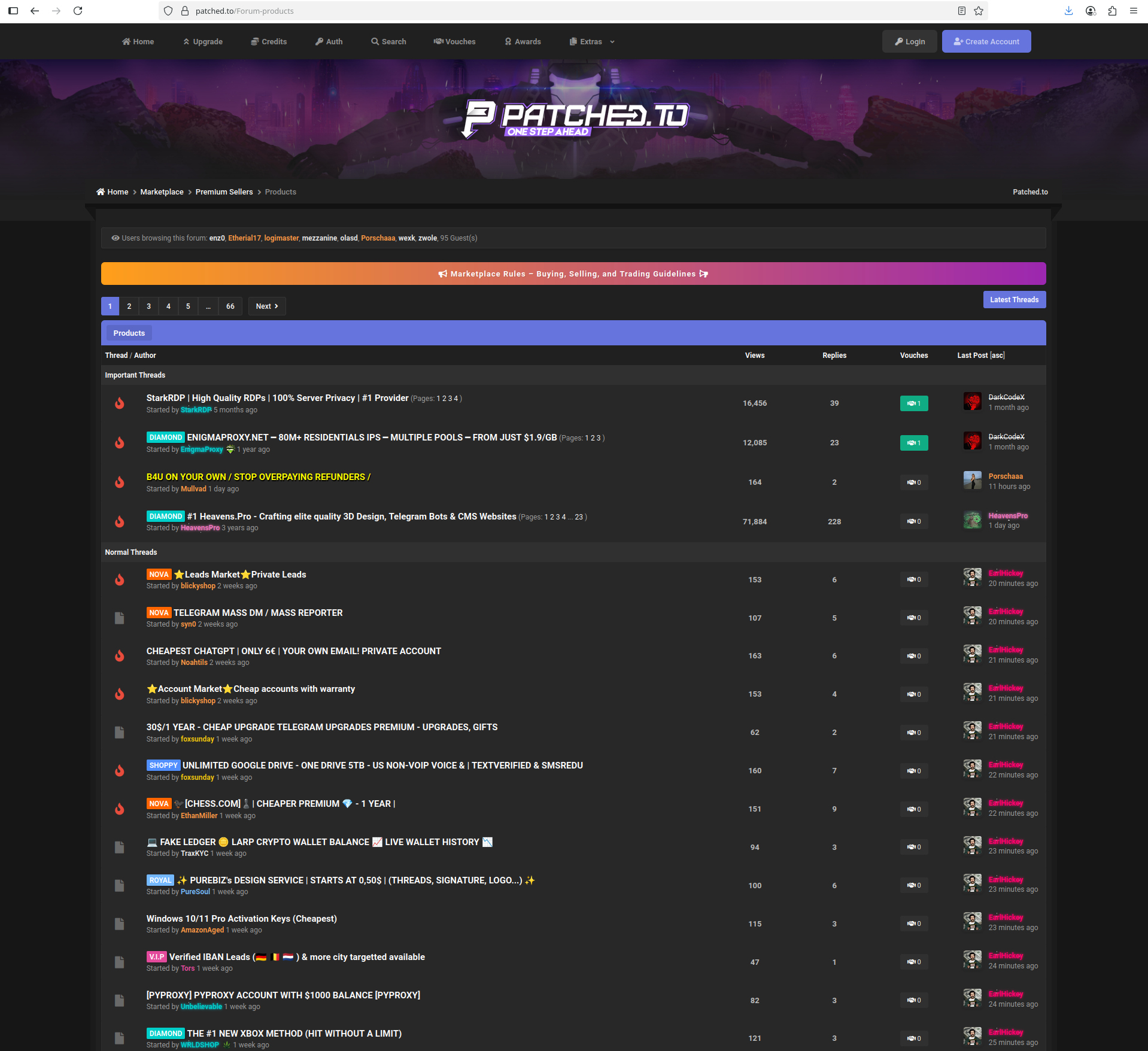

patched.to

Existe também o patched.to, onde as pessoas vendem software pirata e contas roubadas:

altenens.is

Alguns fóruns são projetados especificamente para enganar o maior número possível de pessoas, nem tudo o que você vê em fóruns de hacking é legítimo. Por exemplo, em altenens.is, há pessoas vendendo métodos de cartões:

Como analista, deve compreender que nem todos esses indivíduos são criminosos experientes; alguns são simplesmente golpistas.

Esses fóruns operam à vista de todos. No entanto, existem outros fóruns que não são tão facilmente acessíveis. Por exemplo, xss.is é um fórum conhecido em russo que requer verificação ou convites.

Vale a pena notar que muitos grupos de cibercriminosos operam fora dos fóruns convencionais que os analistas de CTI normalmente monitoram. Por exemplo, muitos agentes de ameaças iranianos operam principalmente no Telegram, e esses grupos muitas vezes passam despercebidos porque há poucos analistas de CTI com as habilidades linguísticas e o conhecimento cultural necessários para monitorar comunidades de língua persa de forma eficaz. Isso cria pontos cegos significativos no monitoramento de ameaças.

Dread

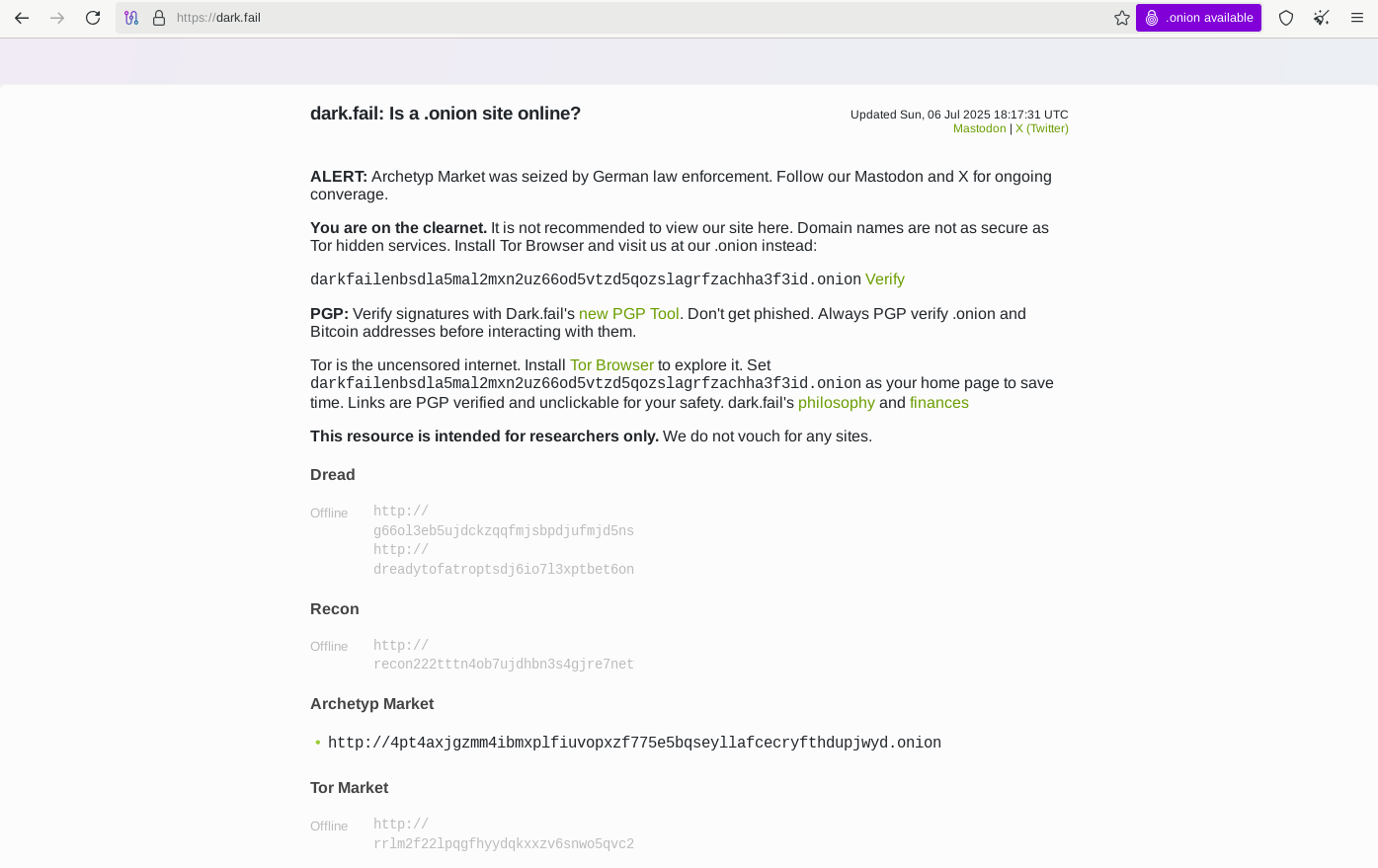

O Dread é semelhante ao Reddit. É um dos principais fóruns sociais da dark web e pode ser acessado através do navegador Tor. Pode encontrar o Dread e outros sites da dark web através de recursos como o dark.fail.

Tanto criminosos como analistas usam o Dread como ponto de partida para entender o que está a acontecer em diferentes sites clandestinos. Ele serve como uma porta de entrada para outras plataformas criminosas.

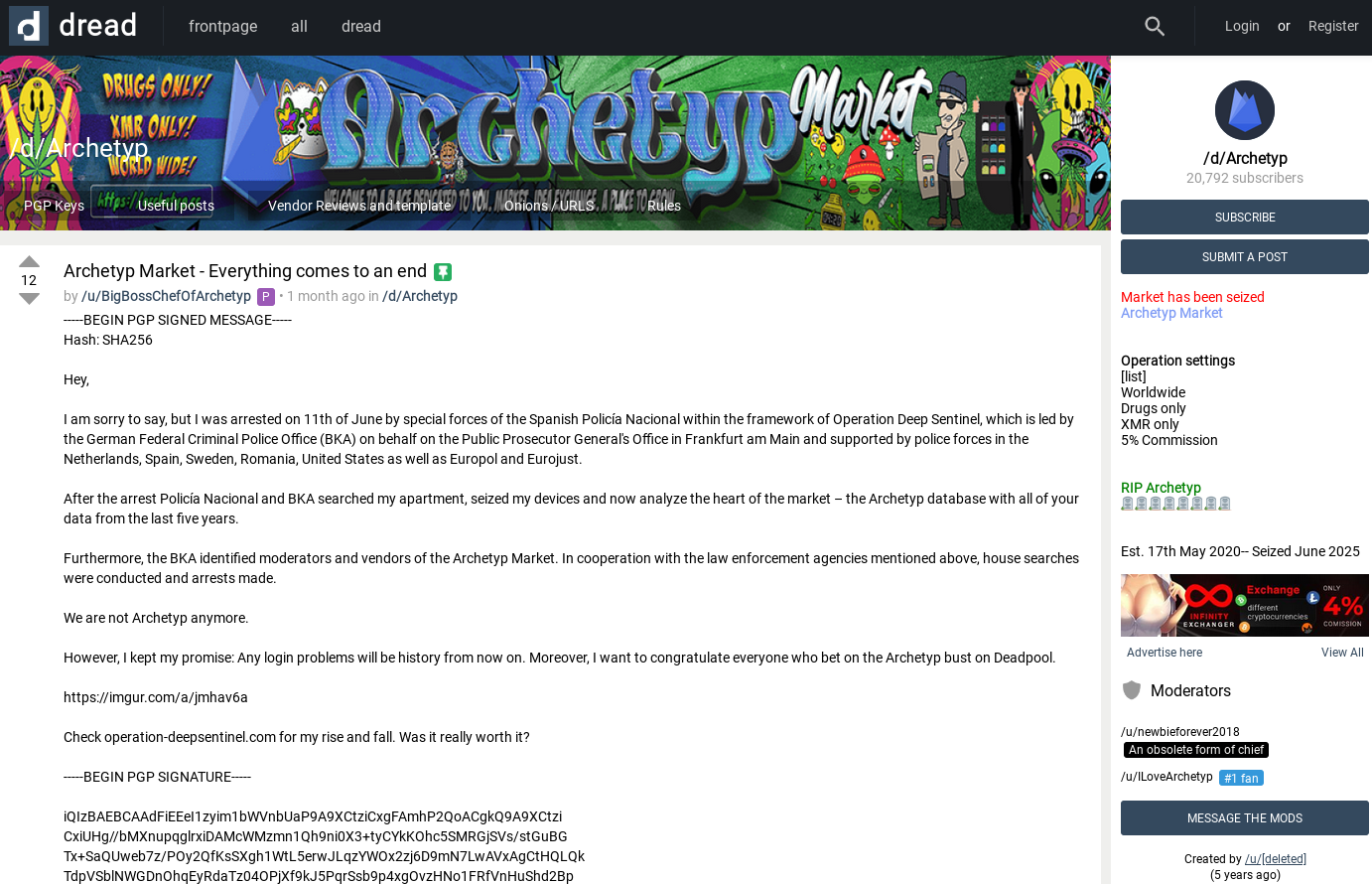

Aqui está uma captura de ecrã de uma mensagem publicada por um administrador do Archetyp:

O Archetyp era um mercado de drogas que foi derrubado durante a Operação Deep Sentinel.

Embora há muito tempo exista um senso de mistério em torno das plataformas da dark web, a realidade costuma ser mais simples do que as pessoas imaginam. Esses sites são simplesmente ferramentas usadas por criminosos para realizar negócios ilegais. É isso.