Ceci est votre introduction à la cyber-renseignement. Dans cette section, nous aborderons quelques concepts essentiels à comprendre avant de poursuivre.

Les thèmes abordés dans cette section sont les suivants :

- Avertissement

- Qu'est-ce que le cyber-renseignement ou CTI ?

- Qu'est-ce que le renseignement open source (OSINT) ?

- Pourquoi le CTI est-il important pour la sécurité nationale ?

- Exemples de sites clandestins dédiés à la cybercriminalité

Avertissement

Ce cours est conçu à des fins éducatives uniquement. Il vise à aider les étudiants, les chercheurs, les professionnels de la sécurité et les analystes du renseignement sur les menaces à comprendre les écosystèmes de la cybercriminalité et les techniques de défense. Le cours comprend des démonstrations d'outils, de technologies et de méthodologies utilisés pour étudier les cybermenaces, y compris les sites publics et clandestins, les modèles d'IA et les frameworks de web scraping.

En participant à ce cours :

- Vous acceptez de ne pas utiliser les informations, outils ou techniques fournis à des fins illégales.

- Vous devez respecter toutes les lois locales, nationales et internationales applicables lorsque vous menez toute forme de collecte de renseignements, d'analyse ou d'activité connexe.

- Les créateurs et les fournisseurs du cours n'approuvent ni n'encouragent l'accès, l'interaction ou la participation à des marchés, services ou activités illégaux.

- Toute référence à des sites, acteurs ou activités criminels est purement à des fins d'analyse et de sensibilisation.

- Le fait de vous engager ou de tenter d'accéder à une infrastructure criminelle sans autorisation légale appropriée peut vous exposer à des poursuites pénales.

Il est de votre responsabilité de vous assurer que votre utilisation des connaissances et des compétences acquises dans ce cours est conforme à toutes les normes légales et éthiques en vigueur dans votre juridiction. Le fournisseur du cours, les formateurs et les affiliés déclinent toute responsabilité en cas d'utilisation abusive ou illégale du matériel présenté.

En cas de doute, consultez un conseiller juridique ou l'équipe chargée de la conformité de votre organisation avant d'appliquer les techniques abordées dans ce cours en dehors d'un environnement de laboratoire contrôlé.

Qu'est-ce que le Cyber Threat Intelligence (CTI) ?

Le Cyber Threat Intelligence (CTI) est le processus de collecte et d'analyse d'informations sur les cybermenaces afin qu'une organisation puisse se défendre. Il s'agit de transformer des données brutes en connaissances utiles qui vous aident à :

- Comprendre qui pourrait vous attaquer

- Connaître les méthodes qu'ils pourraient utiliser

- Prendre des mesures pour prévenir, détecter ou répondre à ces menaces

La CTI ne consiste pas seulement à rechercher des menaces. Il s'agit de recueillir les bonnes informations, de les comprendre et de les utiliser pour prendre de meilleures décisions en matière de sécurité.

L'objectif de ce cours est d'identifier les courtiers en accès initial qui discutent de la vente d'accès à des entreprises canadiennes sur des sites de cybercriminalité.

Identification des courtiers en accès initial (IAB)

Supposons qu'une équipe CTI tente de protéger une entreprise contre des attaques par ransomware. L'une des méthodes utilisées par les gangs de ransomware pour s'introduire dans les entreprises consiste à acheter un accès auprès de courtiers en accès initial (IAB). Cet accès peut inclure un accès à distance au réseau de votre entreprise via RDP ou un shell web. En fonction du type d'accès et des privilèges acquis par les attaquants, ceux-ci peuvent augmenter ou diminuer la valeur de l'accès IAB.

Un IAB est un criminel qui pénètre dans le réseau d'une entreprise à l'aide de mots de passe volés, de logiciels malveillants, d'hameçonnage ou en exploitant des failles de sécurité. Au lieu de lancer lui-même une attaque, l'IAB vend cet accès à d'autres criminels. Les IAB peuvent parfois être des menaces internes ou des employés malveillants.

C'est là qu'intervient la CTI. Une équipe CTI peut :

- Surveiller les forums et les groupes de discussion du dark web où les IAB proposent des accès à la vente

- Trouver une publication du type : « Vends accès administrateur à une entreprise manufacturière en Allemagne. 8 000 $. »

- Recueillir des informations telles que le type d'accès vendu, la date de publication et si la description correspond à leur entreprise ou à l'un de leurs clients

- Analyser ces informations et les signaler aux personnes compétentes afin que des mesures puissent être prises De cette manière, la CTI permet de détecter qu'un IAB a compromis une entreprise avant qu'un groupe de ransomware n'achète cet accès et ne lance une attaque destructrice.

Qu'est-ce que l'OSINT ?

L'Open Source Intelligence (OSINT) désigne les informations collectées à partir de sources publiques accessibles à tous. L'OSINT peut provenir de :

- Sites web

- Articles d'actualité

- Réseaux sociaux

- Forums de hackers

- Sites de partage de données volées

- Registres publics

Les équipes CTI utilisent l'OSINT pour détecter les signes de menaces. Elles peuvent par exemple rechercher des forums de hackers (publics ou semi-publics) pour trouver des IAB vendant des accès. L'OSINT consiste principalement en une collecte passive d'informations.

Qu'est-ce que la collecte passive d'informations ?

La collecte passive d'informations consiste à collecter des données sans interagir avec les systèmes de la cible. La cible ne sait pas qu'elle fait l'objet d'une enquête.

Exemples :

- Lecture de messages sur des forums de hackers

- Recherche d'identifiants divulgués dans des bases de données publiques

- Recherche d'informations sur l'enregistrement de domaines

- Analyse d'articles d'actualité ou de réseaux sociaux à la recherche d'indices

La collecte passive présente peu de risques, car vous ne touchez pas aux systèmes de la cible et n'interagissez pas avec des criminels.

Collecte active d'informations pour identifier les IAB

Lorsqu'il s'agit d'identifier des IAB, la collecte active d'informations consiste à interagir directement avec les sources ou les plateformes sur lesquelles les IAB opèrent afin de recueillir des informations plus détaillées ou cachées. Contrairement à la collecte passive, cela peut impliquer des activités que l'IAB ou la plateforme remarque.

Voici quelques exemples de ce à quoi peut ressembler la collecte active d'informations lorsque l'on tente d'identifier des IAB :

- Créer des comptes et participer à des forums clandestins où les IAB vendent des accès. Par exemple, un analyste CTI peut s'inscrire sur un marché du dark web ou un forum de hackers et poser des questions ou répondre à des publicités d'IAB afin d'obtenir plus de détails sur le vendeur ou l'accès proposé.

- Envoyer des messages directs ou interagir avec des IAB suspects sur des canaux privés ou des applications de messagerie cryptée afin de recueillir des renseignements sur l'accès qu'ils proposent et les entreprises ciblées.

- Placer une « demande d'achat » ou un appât contrôlé afin de vérifier ce que l'IAB vend réellement ou de recueillir des informations d'attribution (cela se fait souvent en coordination avec les forces de l'ordre).

Dans ces cas, la collecte active implique une interaction qui va au-delà de la simple observation des publications publiques. Elle est plus risquée pour les raisons suivantes :

- L'IAB peut se rendre compte qu'il fait l'objet d'une enquête

- Elle peut entraîner des risques pour la sécurité opérationnelle de l'équipe CTI

- Les limites juridiques et éthiques doivent être soigneusement respectées

Pourquoi la CTI est-elle importante pour la sécurité nationale ?

La cyber-renseignement (CTI) joue un rôle essentiel dans la sécurité nationale, car la cybercriminalité ne se limite plus au vol de cartes de crédit ou à la propagation de virus. Aujourd'hui, les cybercriminels et les acteurs étatiques ciblent les infrastructures critiques, les chaînes d'approvisionnement, les agences gouvernementales, les systèmes de santé et les entreprises privées. Ils visent à perturber, voler des informations sensibles et affaiblir les économies. L'identification précoce de ces menaces permet de protéger non seulement les organisations individuelles, mais aussi des pays entiers.

Un exemple concret de CTI : repérer un IAB

Imaginons qu'un analyste CTI surveillant les forums du dark web remarque ce message :

« Vends accès RDP administrateur domaine à une entreprise énergétique en Europe de l'Est. Accès récent et stable. 10 000 $. Acheteurs sérieux uniquement. »

Il s'agit clairement d'un cas d'Initial Access Broker (IAB) proposant de vendre l'accès à une entreprise d'infrastructure critique. Si un groupe de ransomware ou un État hostile achète cet accès, il pourrait :

- Mettre hors service les réseaux électriques

- Voler des données techniques sensibles

- Provoquer une panne d'électricité régionale

Le travail de l'analyste CTI consiste ici à :

- Recueillir des informations sur la publication, telles que le nom d'utilisateur de l'IAB, la description de l'entreprise, le type d'accès et la manière dont cet accès a été obtenu.

- Vérifier et analyser si l'entreprise est connue, si l'accès est réel et quel est le risque.

- Signaler et agir, soit en alertant directement l'entreprise (si la cible est identifiable), soit en collaborant avec les forces de l'ordre.

Ce travail contribue à prévenir les cyberattaques qui pourraient nuire non seulement à l'entreprise, mais aussi à toute une région ou à tout un pays.

Comment pouvez-vous aider ?

Si les opérations CTI sur les forums criminels nécessitent souvent une expertise, les particuliers comme vous peuvent contribuer dans le respect de la loi en utilisant l'OSINT et des techniques de collecte d'informations passives telles que :

- Signaler les violations ou fuites de données : si vous repérez des identifiants d'entreprise ou des données sensibles publiés sur des sites publics (par exemple, des sites de partage de contenu ou des réseaux sociaux), vous pouvez alerter l'équipe de sécurité de l'entreprise ou les agences nationales de cybersécurité.

- Surveiller les forums publics et les réseaux sociaux : les analystes ayant des connaissances en cybersécurité peuvent légalement suivre les discussions ouvertes et signaler toute activité suspecte.

- Partager les indicateurs de compromission (IoC) : si quelqu'un remarque des domaines de phishing, des adresses IP malveillantes ou d'autres signes techniques d'une attaque potentielle, il peut les signaler aux plateformes publiques de partage des menaces ou au Centre canadien pour la cybersécurité (CCCS).

Il est important que les particuliers n'essaient pas d'interagir directement avec les cybercriminels ou d'accéder à des marchés criminels restreints sans autorisation appropriée, car cela pourrait enfreindre la loi ou les mettre en danger.

L'ampleur du cybercrime

Le monde du cybercrime est vaste et complexe :

- De nombreux IAB et cybercriminels ne font pas de publicité sur les forums anglophones. Ils opèrent plutôt sur des forums en russe, en chinois et d'autres marchés non anglophones difficiles à surveiller sans compétences linguistiques et sans compréhension de la culture.

- Les acteurs malveillants utilisent souvent des canaux privés, des applications de messagerie cryptée ou des marchés accessibles uniquement sur invitation qui ne sont pas visibles par le biais de recherches Internet normales.

- Le volume des menaces est si important que la plupart des activités cybercriminelles ne sont jamais portées à l'attention du public. Pour chaque message publié sur un forum proposant un accès, il existe de nombreuses transactions privées, des attaques coordonnées et des opérations cachées.

Cela signifie que le CTI est essentiel non seulement pour les entreprises, mais aussi pour la défense nationale, car une seule vente d'IAB non détectée peut entraîner :

- Des attaques contre des hôpitaux, des réseaux de transport ou des systèmes d'approvisionnement en eau

- L'espionnage d'agences gouvernementales

- Perturbation des élections ou préjudice économique

Exemples de sites clandestins dédiés à la cybercriminalité

Pour mieux comprendre l'écosystème de la cybercriminalité, il est utile d'examiner à quoi ressemblent les sites de cybercriminalité réels. La plupart des sites de cybercriminalité fonctionnent sur le réseau Tor, mais certains sont également accessibles sur le clearnet. Ces « sites » ou « sites web » sont également communément appelés « forums ».

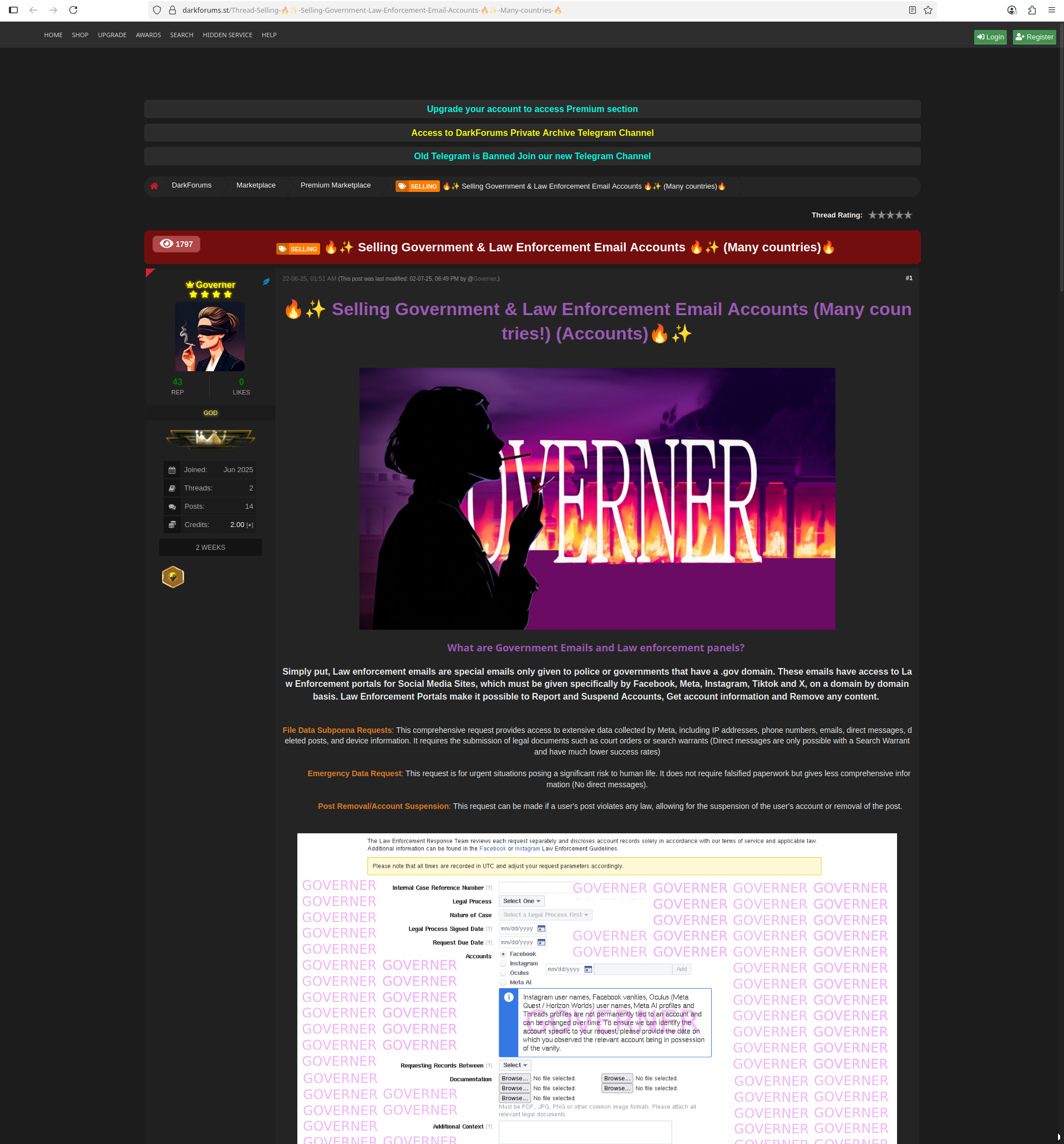

darkforums.st

darkforums.st est un exemple de forum de cybercriminalité accessible via un navigateur classique depuis le 6 juillet 2025.

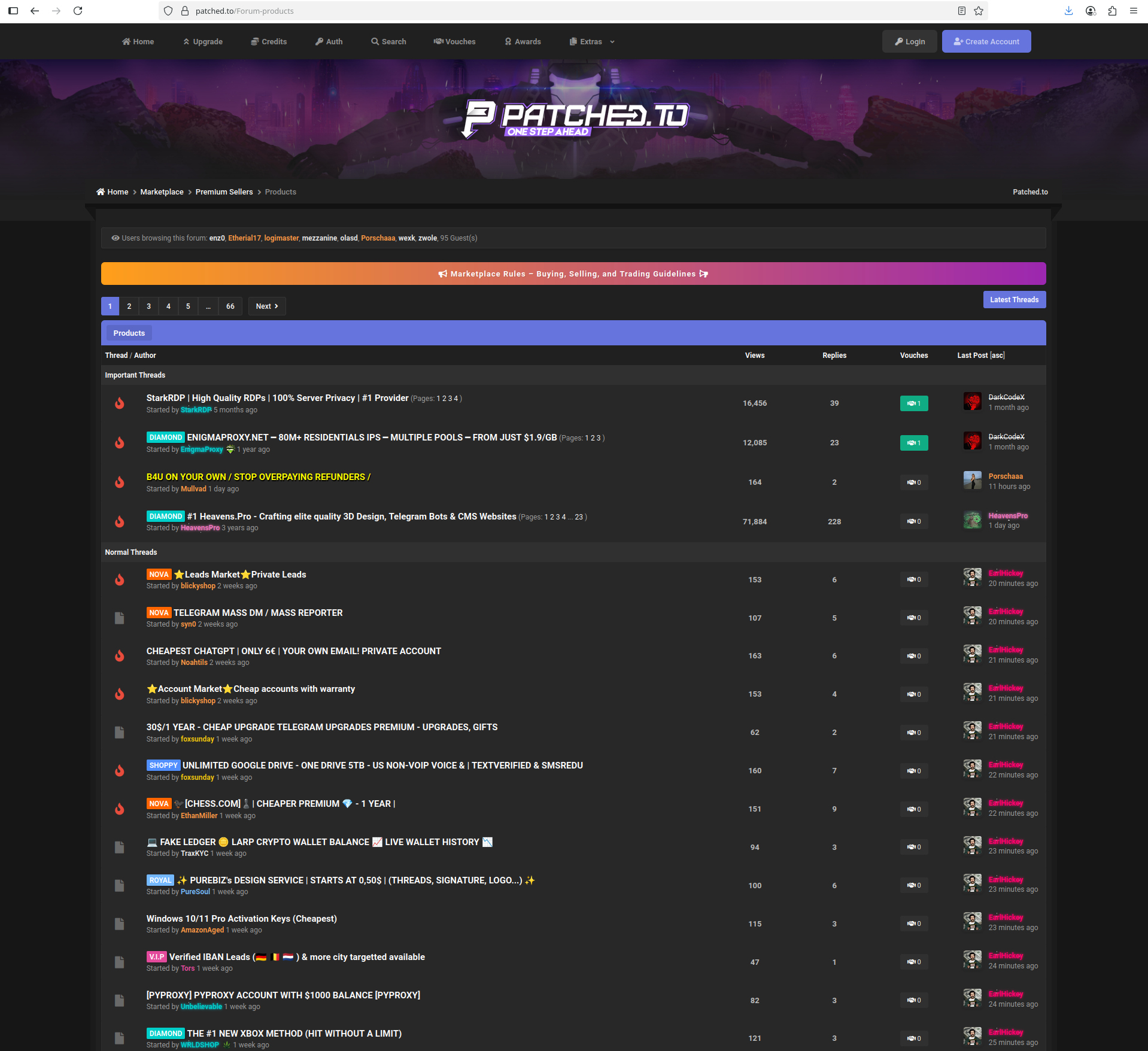

patched.to

Il existe également patched.to, où des personnes vendent des logiciels piratés et des comptes volés :

altenens.is

Certains forums sont spécialement conçus pour escroquer le plus grand nombre de personnes possible. Tout ce que vous voyez sur les forums de piratage n'est pas légitime. Par exemple, sur altenens.is, certaines personnes vendent des méthodes de carding :

En tant qu'analyste, vous devez comprendre que tous ces individus ne sont pas des criminels endurcis ; certains sont simplement des escrocs.

Ces forums fonctionnent au grand jour. Cependant, il existe d'autres forums qui ne sont pas aussi facilement accessibles. Par exemple, xss.is est un forum russophone bien connu qui nécessite une vérification ou une invitation.

Il convient de noter que de nombreux groupes cybercriminels opèrent en dehors des forums traditionnels que les analystes CTI surveillent généralement. Par exemple, de nombreux acteurs malveillants iraniens opèrent principalement sur Telegram, et ces groupes passent souvent inaperçus car peu d'analystes CTI possèdent les compétences linguistiques et les connaissances culturelles nécessaires pour surveiller efficacement les communautés persanophones. Cela crée d'importantes lacunes dans la surveillance des menaces.

Dread

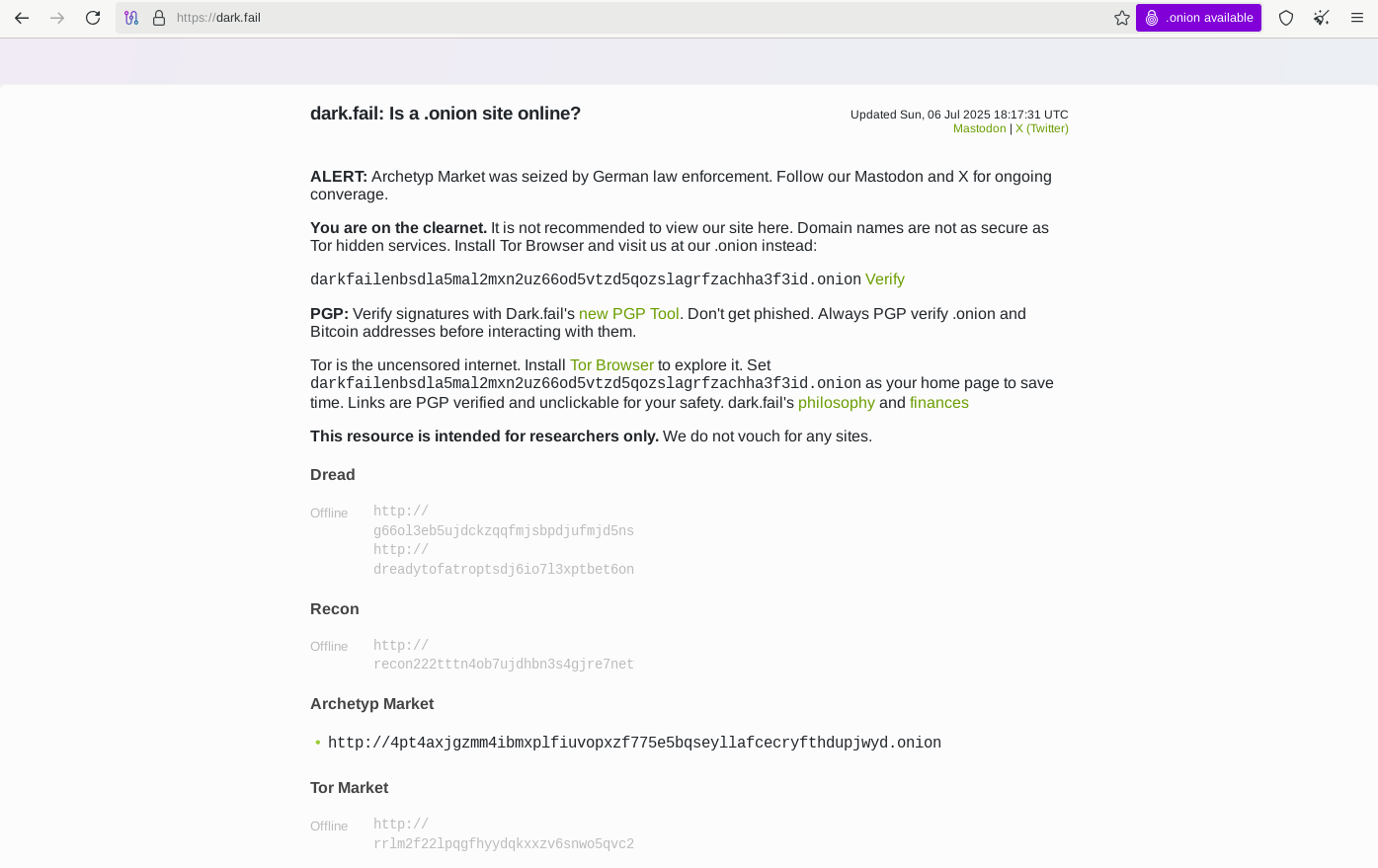

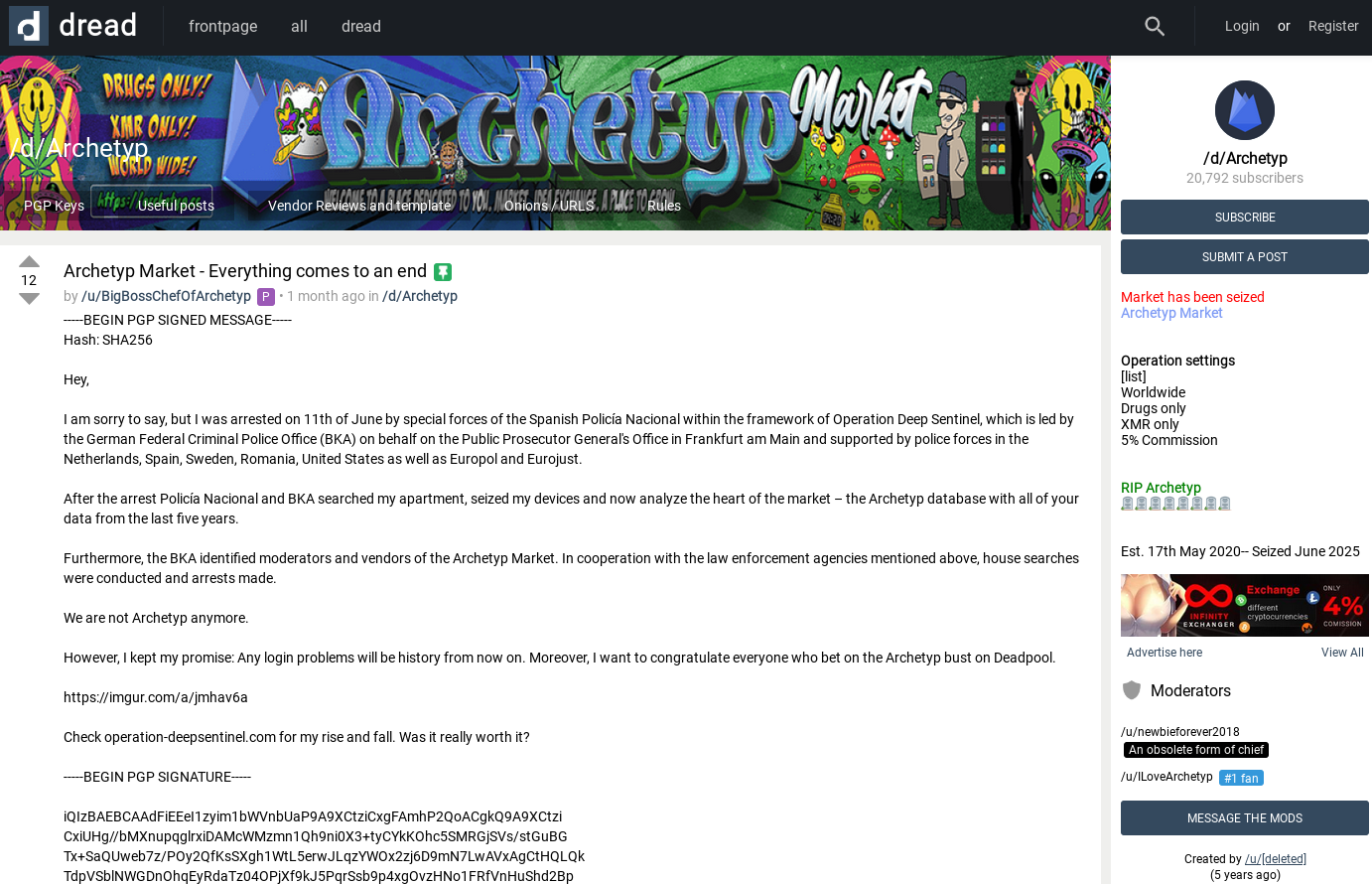

Dread est similaire à Reddit. Il s'agit de l'un des principaux forums sociaux du dark web, accessible via le navigateur Tor. Vous pouvez trouver Dread et d'autres sites du dark web grâce à des ressources telles que dark.fail.

Les criminels et les analystes utilisent Dread comme point de départ pour comprendre ce qui se passe sur différents sites clandestins. Il sert de passerelle vers d'autres plateformes criminelles.

Voici une capture d'écran d'un message publié par un administrateur d'Archetyp :

Archetyp était un marché de la drogue qui a été démantelé lors de l'opération « Deep Sentinel ».

Si les plateformes du dark web ont longtemps été entourées de mystère, la réalité est souvent plus simple que ce que l'on imagine. Ces sites ne sont que des outils utilisés par des criminels pour mener des activités illégales. C'est tout.